- Renseignement d'origine électro-magnétique

-

Renseignement d'origine électromagnétique

« SIGINT » redirige ici. Pour l'article homonyme, voir SIGINT (POSIX).  Dupuy-de-Lôme, navire collecteur de renseignements d'origine électromagnétique de la Marine nationale française

Dupuy-de-Lôme, navire collecteur de renseignements d'origine électromagnétique de la Marine nationale française

Le renseignement d'origine électromagnétique ou ROEM (anglais : Signals Intelligence ou SIGINT), est un renseignement, dont les sources d'information sont des signaux électromagnétiques : communications utilisant les ondes (radio, satellitaire), émissions d'ondes faites par un radar ou par des instruments de télémétrie. Le plus célèbre réseau SIGINT est le système Echelon, développé par principalement des États anglo-saxons dans le cadre du traité UKUSA de 1947, et connu du grand public depuis les années 1990. Outre les écoutes téléphoniques, le SIGINT comprend donc la surveillance des télégrammes, des fax, des courriers électroniques et autres sortes de communication électronique, posant d'évidents problèmes de respect de la vie privée.

Par extension, le ROEM désigne toutes les activités liées à la collecte et à l'analyse des signaux et à l'obtention de tels renseignements. Le ROEM se définit par opposition au renseignement d'origine humaine (ROHUM), au renseignement de sources ouvertes (ROSO), et au renseignement d’origine image (ROIM).

Sommaire

Description

Les signaux peuvent être répartis en trois types principaux, et pour chacun il existe un terme :

- COMINT (COMmunications INTelligence) : écoute des communications transitant par les ondes (radio). Le terme COMINT est souvent confondu avec le terme SIGINT.

- ELINT, (ELectronic INTelligence) : renseignements obtenus à partir des émissions électromagnétiques d'appareillages électroniques. Par exemple, en analysant les émissions d'un radar, on peut en déduire des renseignements sur sa longueur d'onde, sa puissance, sa portée, etc.

- MASINT (Measurement And Signature INTelligence) : renseignements obtenus à partir d'émissions électromagnétiques d'autres origines. Le MASINT est subdivisé en :

- ACINT (Acoustical (Navy) INTelligence) : renseignement acoustique limité au milieu marin (sonar).

- ACOUSTINT (ACOUSTical INTelligence) : renseignement acoustique (par exemple les micros largués par avion au-dessus de la piste Hô Chi Minh pendant la guerre du Viêt Nam)

- CBNINT

- DEWINT

- FISINT (Foreign Instrumentation Signals INTelligence) : écoute de transmissions des appareils de télémétrie d'un système « adverse », par exemple les signaux des missiles ICBM soviétiques écoutés par les avions RC-135 américains.

Cette entrée mérite une explication. La technologie occidentale n'a pas évolué de la même façon que la technologie russe, par exemple. Les premiers ordinateurs occidentaux fonctionnaient selon les principes des circuits électriques. En Russie, Staline ne croyait pas à l'existence de l'électricité, même si les savants russes ont démontré les capacités d'un tel ordinateur. Pour cette raison, les premiers ordinateurs russes étaient faits de circuits hydrauliques. Aujourd'hui, nous savons que les Russes ont développé une technologie moins efficace, même si elle était fonctionnelle.

D'un autre côté, les Russes ont créé un circuit électronique alimenté par un faisceau d'ondes radio. Ce circuit servait à espionner les communications de l'ambassadeur américain à Moscou. Ne fonctionnant que lorsqu'il était alimenté par ces ondes radio, les services de renseignements occidentaux ont mis plusieurs mois à déterminer où il se trouvait et comment il était alimenté. En Occident, le circuit aurait été alimenté par une pile. Cette différence technologique, un service de renseignements efficace doit la reconnaître et former des gens en conséquence. - LASINT (LASer INTelligence)

- RADINT (RADint INTelligence)

- RINT (Radiation INTelligence)

Principaux réseaux COMINT

Le traité UKUSA de 1947, qui rassemble principalement les États-Unis, le Royaume-Uni, l'Australie, la Nouvelle-Zélande et le Canada (mais aussi, dans une moindre mesure, des pays tiers tels que l'Allemagne, la Turquie et la Norvège [1]), est à l'origine du réseau Echelon, le plus grand réseau d'interceptions COMINT.

Après l'UKUSA, l'alliance FAPSI de la Fédération russe est le deuxième plus grand réseau COMINT, employant 54 000 personnes selon les estimations avancées [1].

La Chine dispose aussi d'importantes structures SIGINT, dont deux stations sont dirigées vers la Russie et opèrent en collaboration avec les États-Unis [1].

Israël, l'Inde et le Pakistan investissent aussi dans des systèmes SIGINT [1]. Le réseau français, baptisé Frenchelon par la presse, est dirigé par la DGSE et comprend un important site d'interception satellite à Domme, près de Sarlat (en Dordogne) [1].

La Suisse dispose du système d'espionnage Onyx.

Fonctionnement

Le renseignement d'origine électromagnétique doit d'abord être distingué des interceptions de communications (telles les écoutes téléphoniques) pratiquées par la police et placées sous la supervision de l'autorité judiciaire. En effet, en tant qu'il est assuré par les services de renseignement, le ROEM n'est pas soumis au contrôle des instances judiciaires.

La confidentialité des communications internationales est pourtant protégée, en théorie, par la Convention des Télécommunications Internationales (art. 22), la Convention de Vienne sur les relations diplomatiques (1961, art. 27 et 30), la Déclaration universelle des droits de l'homme (art. 12 sur la protection de la vie privée), de même que la Convention européenne des droits de l'homme (art.8) et le quatrième amendement à la Constitution des États-Unis. De plus un groupe de travail spécifique, visant à protéger les données personnelles dans le domaine des télécommunications, de la Conférence Internationale sur la protection des données personnelles, le International Working Group on Data Protection in Telecommunications (IWGDPT), a été mis en place en 1983 [2].

Le ROEM se distingue en outre des interceptions opérées par la police, en ce sens que cette dernière vise normalement une ligne spécifique ou un groupe de lignes, tandis que le ROEM conduit des « pêches » aux communications internationales, et n'a pas besoin que les correspondants interceptés soient supposés criminels [3].

Le ROEM s'effectue en trois phases: la planification, c'est-à-dire l'identification de l'information demandée par les consommateurs (ministères, etc.); l'accès et le collectage des données; enfin le traitement de celles-ci, qui permet leur diffusion ultérieure aux consommateurs intéressés.

Le collectage de COMINT ne peut avoir lieu qu'avec l'accès à l'infrastructure de télécommunications, accès obtenu à la fois avec la complicité des opérateurs et à leur insu [4].

Puisque les informations importantes sont souvent cryptées, le SIGINT demande souvent de recourir à la cryptanalyse. Cependant, l'analyse du trafic (qui envoie à qui et le volume du trafic) produit régulièrement des informations importantes, même si les messages ne peuvent être décryptés. Par exemple, Alice envoie à Benoît une vingtaine de messages cryptés. Or, Benoît est connu des services secrets, mais pas Alice. Conclusion : Alice a probablement un lien avec Benoît. Elle est donc à surveiller.

Histoire du SIGINT et COMINT jusqu'en 1945

Panneau avertisseur sur la route vers Pine Gap, l'un des plus grands centres régionaux SIGINT, ouvert suite à un accord australo-américain signé en 1966.

Panneau avertisseur sur la route vers Pine Gap, l'un des plus grands centres régionaux SIGINT, ouvert suite à un accord australo-américain signé en 1966.

Avec la modernisation des méthodes de communications, le SIGINT est devenu plus important pour les forces armées et le corps diplomatique. Pendant la Première Guerre mondiale, l'armée russe a subi une importante défaite par les Allemands lors de la bataille de Tannenberg. La cause principale de celle-ci était une protection insuffisante des moyens de communications russes [réf. nécessaire]. L'entrée en guerre des États-Unis à cette époque est largement attribuée à l'interception et au décryptage du télégramme Zimmerman [réf. nécessaire].

Bien que les activités SIGINT puissent opérer admirablement, il se peut que les décideurs soient incapables d'en tirer toutes les conclusions utiles. Par exemple, lors de la Première Guerre mondiale, le commandement britannique ne prêtait pas d'importance au SIGINT, alors que les services l'informaient d'une importante activité radio du côté allemand. Cette carence a mené à la défaite britannique lors de la bataille du Jutland [réf. nécessaire].

En 1917, Washington met en place le MI-8 (Cipher Bureau ou encore Black Chamber), qui était la section cryptographique de la Military Intelligence Division (MID). Dirigée par Herbert Yardley, le MI-8 est dissous en 1929 par le secrétaire d'État Henry Stimson, qui écrivit plus tard dans ses mémoires : « Gentlemen do not read each other’s mail » (Les gentlemen ne lisent pas le courrier des autres) [5]. Néanmoins, les opérations de cryptographie et de cryptanalyse ont continué, sous l'égide du Signal Intelligence Service (SIS) de l’armée de terre et du Navy Code and Signal Section de la marine [5].

Depuis les années 1920, les communications internationales venant du Royaume-Uni et des États-Unis, dirigées vers ces pays ou transitant par ceux-ci sont interceptées [6]. En 1919, des compagnies du câble américaines tentèrent ainsi de résister aux demandes de Londres d'accéder aux câbles envoyés à l'étranger, et trois d'entre elles témoignèrent l'année suivante devant le Sénat américain, en décembre 1920 [6]. La Grande-Bretagne passa alors la Loi sur les Secrets officiels de 1920, assurant l'accès à tous les types de communication spécifiés [6]. La Loi sur l'interception des Communications de 1984 réglementa le même pouvoir pour l'interception des communications internationales [6]. Les lois des autres pays de l'UKUSA stipulent des exigences similaires à l'égard des opérateurs de télécommunications [6].

Le SIGINT s'est illustré lors de la Seconde Guerre mondiale. La rapidité du Blitzkrieg et le trafic sous-marin allemand a incité les armées alliées à améliorer ces techniques. Les Britanniques, niant son importance au début de la guerre, ont ainsi perdu le HMS Glorious en 1940. D'un autre côté, les Polonais sont parvenus à mettre la main sur une machine Enigma et ont commencé à travailler au décryptage des messages créés par celle-ci. Suite à l'invasion de la Pologne par l'Allemagne, la machine allemande et les travaux polonais ont été repris par les Britanniques. Cette opération, maintenant connue sous le nom d'Ultra, était essentiellement effectuée depuis Station X à Bletchley Park, Alan Turing étant le membre le plus connu de cette équipe. Elle a permis plusieurs victoires décisives alliées lors de la Seconde Guerre mondiale, les travaux du nouveau Special Services Branch, mis en place en juin 1942, au même moment que l'OSS, facilitant par exemple la victoire lors de la bataille de Midway (juin 1942) [5].

En 1943, le projet Venona de cryptanalyse a été mis en place par les États-Unis et le Royaume-Uni, et demeura actif jusqu'en 1980. Venona, qui fut rendu public en 1995, permit d'exposer les espions Klaus Fuchs, Harry Gold, David Greenglass, Theodore Hall, William Perl, certains membres des Cinq de Cambridge (Guy Burgess, Donald Maclean, Kim Philby) et Harry D. White entre 1948 et 1951 [7]. Venona montra aussi que le sous-secrétaire d'État Harry Dexter White (qui devint président du FMI) avait informé les Soviétiques, et aurait aussi identifié les activités d'espionnage présumées des époux Rosenberg [8].

Les Américains, de leur côté, sont parvenus à « briser » les messages cryptés par le code pourpre japonais. Connaissant les intentions japonaises, l'amiral Chester Nimitz a vaincu les Japonais lors de la bataille de Midway, six mois seulement après la défaite américaine à Pearl Harbor.

Histoire du SIGINT après 1945

Interception des télégrammes

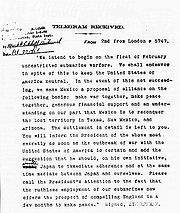

Le télégramme Zimmermann, par lequel l'Allemagne propose au Mexique de s'allier contre les États-Unis, lors de la Première Guerre mondiale, déchiffré et traduit.

Le télégramme Zimmermann, par lequel l'Allemagne propose au Mexique de s'allier contre les États-Unis, lors de la Première Guerre mondiale, déchiffré et traduit.

De 1945 jusqu'à nos jours, la NSA (National Security Agency) américaine a obtenu systématiquement des principales entreprises de télégraphie (RCA global, ITT World Communications et la Western Union) l'accès aux messages circulant par câble (opération SHAMROCK [4]). L'interception des télécommunications se faisait au départ par le collectage des copies papier de télégrammes, puis par la remise de bandes magnétiques; elle se fait aujourd'hui par la connexion directe des centres d'émission aux circuits internationaux de communications [9]. Selon la commission Church du Sénat américain (1975), la NSA sélectionnait environ 150 000 messages par mois, sur un total de 6 millions de messages par mois, pour en faire un compte rendu (soit 1 message sur 40 [9]). Des milliers de messages étaient transférés à d'autres agences de renseignement pour analyse [9]. Lew Allen, alors directeur de la NSA, reconnaissait le 8 août 1975, devant la commission Pike, que « la NSA [interceptait] systématiquement les communications internationales, les appels téléphoniques comme les messages câblés » [9], dont « des messages adressés à des citoyens américains ou émanant d'eux » [10].

De 1967 à 1973, les agences de renseignements des États-Unis établissaient ainsi des listes de noms, classés en 4 catégories de cibles, transmises à la NSA pour interception des communications (450 noms américains et 3 000 noms étrangers furent fournis par le Bureau des Narcotiques et des Drogues Dures; le FBI demanda des renseignements sur 1 000 noms américains et 1 700 noms étrangers de personnes présumées « agitateurs publics » ou terroristes; l'Agence de Secret Défense du Pentagone demanda des renseignements sur des citoyens américains ayant voyagé au Nord-Viêt Nam, et la CIA demande à la NSA d'intercepter les communications de 30 organisations américaines et de 700 organisations étrangères [10]).

En août 1977, l'avocat Abdeen Jabara intenta un procès au FBI, révélant la surveillance exercée par la NSA [11]. Le département de la Justice démarra une enquête l'année précédente, une partie du rapport étant rendue publique en 1980 [11]. Les poursuites de Jabara furent finalement bloquées, de même que celles de l'actrice Jane Fonda et de son mari Tom Hayden, président de la Students Democratic Society, ainsi que, en 1982, celles du correspondant du New York Times, Harrison Salisbury [12].

Interception des ondes radio à haute fréquence (HF)

De 1945 au début des années 1980, la NSA et le GCHQ britannique possédaient en Europe des systèmes d'interception radio HF [12]. Le système le plus perfectionné était le système AN/FLR-9, installé en 1964 à San Vito dei Normanni (Italie), à Chicksands (Angleterre) et à Karamursel (Turquie) [13]. La base de Chicksands devait intercepter d'abord les communications des forces aériennes des États membres du pacte de Varsovie, mais aussi les communications diplomatiques non-américaines (unité DODJOCC), en priorité desquelles les communications diplomatiques françaises [13].

Dans les années 1970, les unités COMINT britanniques basées dans la base militaire de Ayios Nikolaos, dans l'est de Chypre, ont été chargées de collecter les communications haute fréquences des nations alliées à l'OTAN, dont la Grèce et la Turquie [13].

En 1975, une commission du Congrès américain révéla que la NSA collectait des messages diplomatiques adressés à Washington, ou envoyés par Washington, à partir de Vint Hill Farms en Virginie, ciblant également le Royaume-Uni (rapport Fink [14]).

Interception dans l'espace

Le premier satellite COMINT des États-Unis a été lancé en août 1968 (CANYON), rapidement suivi par un second; sept satellites CANYON ont été lancés entre 1968 et 1977 [15]. Chargés d'intercepter les ondes radio ultra-courtes des réseaux interurbains et visant en particulier l'URSS, ils étaient contrôlés depuis Bad Aibling (RFA) [15]. CANYON devint rapidement l'un des projets les plus importants de la NSA, et fut suivi par une nouvelle génération de satellites (CHALET), dirigés depuis Menwith Hill (Angleterre). Le premier satellite CHALET a été lancé en juin 1978, suivi d'un deuxième en octobre 1979 [15]. Leur nom ayant été publié dans la presse américaine, ils furent alors rebaptisés VORTEX [15].

Après l'élection de Reagan et la dégradation des rapports avec l'URSS, la NSA obtint en 1982 des fonds et du matériel pour faire fonctionner quatre satellites VORTEX à Menwith Hill, construisant alors un nouveau centre d'opérations de 5 000 m2[15]. En 1987, suite à de nouvelles publications dans la presse, ces satellites furent rebaptisés MERCURY.

En 1985, Washington donna pour mission à Menwith Hill la collecte des informations en provenance du Moyen-Orient. La base fut récompensée pour ses contributions lors des opérations navales du Pentagone dans le golfe Persique, de 1987 à 1988 (lors de la guerre Irak-Iran), puis à nouveau pour son soutien aux opérations Tempête du désert et Bouclier du désert lors de la guerre du Golfe de 1991 [15]. Menwith Hill est aujourd'hui le principal site d'espionnage COMINT des États-Unis dirigé contre Israël [15]. De nouveaux satellites ont été lancés en 1994 et 1995 [15].

De nouveaux satellites SIGINT (RHYOLITE, AQUADACE, MAGNUM, ORION) ont été développés par la CIA de 1967 à 1985. Dirigés à partir d'une base située à Pine Gap, en Australie, ils ciblaient la télémétrie, les ondes radio VHF, les téléphones cellulaires, les messages des pagers ainsi que les liens de transmission des données informatiques [16].

Chaque satellite et son appareil de maintenance vaut environ 1 milliard de dollars [17]. Les principales bases sont Buckley Fields, à Denver (Colorado) ; Pine Gap, Australie ; Menwith Hill, Angleterre et Bad Aibling, en Allemagne [17].

Pour des raisons techniques et de coût, selon le journaliste Duncan Campbell, auteur d'un rapport pour le Parlement européen sur le sujet, « bien que les communications européennes passant sur des ondes radio interurbaines soient hautement vulnérables et puissent facilement être collectées, il est vraisemblable qu'elles sont généralement ignorées. Il est en revanche très hautement probable que les communications qui entrent et sortent d'Europe en passant par les réseaux de communications hertziens des États du Moyen-Orient sont collectées et traitées. » [17].

Interceptions des communications COMSAT

Depuis 1971, les États membres de l'UKUSA interceptent systématiquement les communications transitant par COMSAT (constellation de satellites de télécommunications, dirigée par l'INTELSAT (International Telecommunications Satellite Consortium) [18]. Aux deux premières bases (Morwenstow, en Cornouailles, et Yakima (Washington)) fut rajoutée, à la fin des années 1970, la base de Sugar Grove, en Virginie [18]. Ce système d'interception fut considérablement développé entre 1985 et 1995, en conjonction avec l'élargissement du système de traitement Echelon. Des bases furent construites à Sabana Seca, Porto Rico ; Guam, Pacifique ; Leitrim (Ontario) ; Kojarena, Australie; Waihopai, Nouvelle-Zélande ; et Paramaly, à Chypre, en 2000 [18]. Les nations de l'UKUSA disposeraient aujourd'hui d'au moins 200 systèmes de collectage par satellite [18].

D'autres pays intercepteraient aussi ces communications. La FAPSI russe possédait des bases à Lourdes, Cuba et à Cam Rahn Bay, au Vietnam [18], mais le président Vladimir Poutine a annoncé en 2001 leur fermeture, afin d'économiser 200 millions de dollars par an et d'améliorer les relations avec Washington (le Congrès américain avait voté, en mai 2000, en faveur d'une restriction de l'aide financière apportée à la Russie tant que la base de Cuba restait ouverte ; la base vietnamienne, elle, devait être fermée en 2004) [19] ; la DGSE et la BND sont soupçonnées de collaborer dans la base de Kourou, en Guyane, qui cibleraient les communications américaines et sud-américaines par satellite [18]. La DGSE aurait aussi des sites en Nouvelle-Calédonie et dans les Émirats arabes unis, tandis que les services secrets suisses ont annoncé la création de deux bases d'interception COMSAT [18].

Interception au sol des liaisons hertziennes

De 1990 à 1998, la GCHQ a intercepté les communications terrestres (fax, emails, télex et communications informatiques) entrant et sortant de la République Irlandaise via la tour de Capenhurst, située dans une centrale nucléaire et fonctionnant 24 heures sur 24 [20]. Les communications internationales de l'Irlande transitaient alors via le câble de fibres optiques UK-Ireland I, avant d'être transmises à travers le réseau de tours de « relais-radio » hertzien de British Telecom, centralisé dans la tour de la BT à Londres, mais qui passait au-dessus de Capenhurst [20]. Outre des informations sur le terrorisme, la tour de Capenhurst servait à l'espionnage économique ainsi qu'à l'interception des communications diplomatiques de l'Irlande et des communications personnelles de résidents irlandais notables, à l'aide de listes ciblées de numéros de téléphone ou de systèmes de reconnaissance vocale [20]. La tour ferma en 1998, les liaisons radio ayant été remplacées par un nouveau câble de fibres optiques, qui collectent aujourd'hui les communications internationales transitant par le Royaume-Uni avant de les transmettre au GCHQ à Cheltenham [20]. Une base similaire, plus petite, était installée dans le comté d'Armagh, tandis que les communications commerciales par satellite pouvaient être interceptées par Echelon [20].

La Cour européenne des droits de l'homme a donné gain de cause, le 1er juillet 2008, aux ONG Liberty Human Rights, le British Irish Rights Watch et le Irish Council for Civil Liberties, qui avaient porté plainte contre le Royaume-Uni et l'Irlande du Nord, en 2000 [21]. Les ONGs affirmaient que leur droit à la vie privée, garanti par l'article 8 de la Convention européenne des droits de l'homme, avait été violé, notamment du fait d'imprécisions dans la formulation de la loi de 1985 régulant les interceptions de communications (Interception of Communications Act 1985) [22][23].

Interception des câbles subaquatiques

De 1972 à 1982, le Pentagone intercepta les communications soviétiques sur le câble subaquatique de la mer d'Okhotsk à l'aide du sous-marin USS Halibut et de deux autres sous-marins [24]. L'opération IVY BELLS cessa après qu'elle fut révélée à Moscou (la nacelle d'Ivy Belles est maintenant exposée au musée de l'ancien KGB à Moscou), mais l'écoute des câbles situés dans la mer de Barents n'a jamais été détectée jusqu'à son arrêt en 1992. En 1979, le sous-marin USS Parche, toujours en activité aujourd'hui, installa un nouveau système d'écoutes près de Mourmansk [24].

En 1985, ces opérations furent élargies à la mer Méditerranée, afin d'intercepter les câbles reliant l'Europe à l'Afrique de l'Ouest [24]. De 1994 à 1997, l'équipage du USS Parche a reçu de hautes récompenses [24]. Les États-Unis seraient le seul pays à avoir développé cette technologie d'interception des communications [24]. En 1999, le public apprit que l'USS Jimmy Carter allait être réaménagé en vue de telles missions, pour un coût de 400 millions de dollars. Washington essaierait notamment d'intercepter les communications par fibres optiques [24].

Le policeware

Aux États-Unis, le premier exemple de policeware dont l'existence a été révélée au public est Carnivore, un logiciel de reniflage installé par le FBI sur le réseau d'un fournisseur d'accès à Internet pour en surveiller le trafic. Magic Lantern, lui aussi utilisé par le FBI, est un enregistreur de frappe installé, à l'insu de la personne surveillée, directement sur sa machine, à la manière d'un cheval de Troie. Oasis est un logiciel développé par la CIA pour convertir les enregistrements d'écoutes téléphoniques en texte, et ainsi permettre d'y rechercher une chaîne de caractères.

En Europe

Voir aussi Collaboration policière et judiciaire dans l'Union européenne.

Les rencontres secrètes d'ILETS et la création d'ENFOPOL

Depuis 1993, les hauts fonctionnaires de la police de nombreux États de l'UE, déjà rassemblé au sein de la structure ad hoc TREVI (fondée en 1976), ainsi que de la plupart des nations de l'UKUSA, se sont rencontrés secrètement, sans qu'en soit informé le Parlement européen, lors de rencontres organisées par l'ILETS (International Law Enforcement Telecommunications Seminar), organisation fondée à l'initiative du FBI et dont l'existence a été révélée par le rapport IC-2000 de D. Campbell [25].

Lors de la rencontre de Bonn, en 1993, les divers responsables gouvernementaux ont aboutis au document IUR (International user requirements for communications interception), puis, en 1994, IUR I.O. (« Exigences des organismes de police en matière de surveillance des communications électroniques ») [26]. IUR I.O. fut adopté au Conseil des ministres par la Résolution du 17 janvier 1995 relative à l'interception légale des télécommunications [27], qui n'a été publiée que le 4 novembre 1996 [27]. La résolution reprend largement les dispositions techniques prévues par le Communications Assistance to Law Enforcement Act américain, afin de faciliter les interceptions [28]. Elle demande aux compagnies de téléphone de fournir les informations requises par les agences de sécurité, et aux fournisseurs d'accès internet de modifier leurs infrastructures afin de faciliter la surveillance des réseaux [28].

Celle-ci doit notamment créer ENFOPOL [28]., considéré par certains comme la réponse de l'UE au système anglo-saxon Echelon [29].

Une nouvelle version de travail sur l'interception des communications a été présentée, en 1998, par la présidence autrichienne afin de l'adopter comme résolution du Conseil de l'Union européenne, mais celui-ci n'a adopté qu'une version édulcorée. De nombreuses lois nationales sur les télécommunications se sont néanmoins inspirés de ce document de travail (connu sous le nom d'IUR) issu d'ILETS [30].

De plus, depuis une directive européenne de 2004, les gouvernements des États de l'Union européenne ont adopté des lois visant à obliger les téléopérateurs et les fournisseurs d'accès à internet à conserver toutes les données de communication (appels téléphoniques, fax, appels à partir de téléphones mobiles et lieux d'appels, etc.).

En Allemagne

Le BKA (Office fédéral de police criminelle) a le droit, depuis un amendement de juin 2008 à la Loi sur le Bureau de la Police criminelle fédérale, d'effectuer des fouilles à distance (via internet) des disques dur des particuliers [31].

En France

Article détaillé : Renseignement d'origine électromagnétique en France.Autres modes d'accès à l'information

À côté des signaux techniques, les sources libres se sont considérablement développées depuis quelques années avec le développement des échanges interpersonnels et du web.

On parle maintenant de HUMINT pour l'information orale (Human Intelligence), et de OSINT pour l'information écrite (Open Source Intelligence, que l'on peut traduire par « renseignements à partir de sources libres »).

Voir aussi

Références

- ↑ a , b , c , d et e Duncan Campbell, Surveillance électronique planétaire, Editions Allia, Paris, 2005, p.17-24 spécifiquement sur l'UKUSA. Ce livre est la traduction du Rapport IC 2000 (Interception Capabilities 2000) publié pour le Parlement européen par le Bureau d'Evaluation des Options Techniques et Scientifiques (STOA).

- ↑ Voir papiers sur le site du Groupe de Berlin (en anglais)

- ↑ D. Campbell, op.cit., p.108-109

- ↑ a et b Duncan Campbell, op.cit., p.36

- ↑ a , b et c Gilles Le Voguer, Transparence et secret aux États-Unis : la « publication » du projet VENONA, Sources, printemps 2001.

- ↑ a , b , c , d et e Rapport IC 2000 (Interception Capabilities 2000) publié pour le Parlement européen par le Bureau d'Evaluation des Options Techniques et Scientifiques (STOA), et publié et traduit in Duncan Campbell, Surveillance électronique planétaire, Editions Allia, Paris, 2005, chapitre III « L'interception des communications internationales », p.33 et notes

- ↑ Robert L. Benson, The Venona Story, NSA

- ↑ Schofield Coryell, Les Rosenberg devaient-ils mourir ?, Le Monde diplomatique, mai 1996

- ↑ a , b , c et d Duncan Campbell, op.cit., p.37

- ↑ a et b Duncan Campbell, op.cit., p.38

- ↑ a et b Duncan Campbell, op.cit., p.39

- ↑ a et b Duncan Campbell, op.cit., p.40

- ↑ a , b et c Duncan Campbell, op.cit., p.41

- ↑ Duncan Campbell, op.cit., p.42

- ↑ a , b , c , d , e , f , g et h Duncan Campbell, op.cit., pp.42-45

- ↑ Duncan Campbell, op.cit., p.49

- ↑ a , b et c Duncan Campbell, op.cit., p.50

- ↑ a , b , c , d , e , f et g Duncan Campbell, op.cit., pp.51-53

- ↑ Russia to close Cuban spy station, CNN, 17 octobre 2001

- ↑ a , b , c , d et e Duncan Campbell, op.cit., pp.45-48

- ↑ Richard Norton-Taylor, Government tapping of phone calls between UK and Ireland challenged, The Guardian, 31 mai 2000

- ↑ Jugement de la CEDH et Liberty wins a minor European Court of Human Rights judgment against the UK Government over telephone and electronic data interceptions, Spy blog, 1er juillet 2008

- ↑ Owen Bowcott et Richard Norton-Taylor Security: UK phonetap laws breach privacy, The Guardian, 2 juillet 2008

- ↑ a , b , c , d , e et f Duncan Campbell, op.cit., pp.53-58

- ↑ D. Campbell, op.cit., p.106 sq.

- ↑ Rapport IC 2000 de D. Campbell, p.107

- ↑ a et b Résolution du 17 janvier 1995 relative à l'interception légale des télécommunications

- ↑ a , b et c Philippe Rivière, Tous les Européens sur écoutes, Le Monde diplomatique, mars 1999

- ↑ Enfopol, le eurospie partorite da Echelon, La Repubblica, 26 juin 1999

- ↑ D. Campbell, op.cit., p.115

- ↑ Statewatch, Cabinet adopts amendment to BKA Act, 5 juin 2008

Articles connexes

- Echelon (dans le cadre du traité UKUSA) - TEMPEST

- HUMINT - IMINT - OSINT

- Division du renseignement de l'état-major (Finlande)

- Institut national de défense radio de la Suède

Liens externes

- (en) SIGINT News Group (forum d'échange)

- (fr) [1] (société de surveillance)

Sources

En français

- Duncan Campbell (2001, rééd.2005). Surveillance électronique planétaire, Editions Allia, Paris, 2005 (Publication et traduction du rapport Interception Capabilities 2000, publié pour le Parlement européen par le Bureau d'Evaluation des Options Techniques et Scientifiques (STOA). Publication originale en anglais, 2000.

- Richard Platt, Histoires d'espions, éditions Gallimard collection Les Yeux de la Découverte, 1996. ISBN 2-07-059533-1

En anglais

- Nigel West, The SIGINT Secrets: The Signals Intelligence War, 1900 to Today, William Morrow, New York, 1988.

- Sherry Sontag, Christopher Drew, and Annette Lawrence Drew (1998). Blind Man's Bluff: The Untold Story of American Submarine Espionage, Public Affairs, (ISBN 0-06-103004-X)

- Portail du renseignement

- Portail de la sécurité de l’information

Catégories : Renseignement d'origine électromagnétique | Cryptanalyse

Wikimedia Foundation. 2010.