- Stockage d'information

-

Le stockage d'information est aujourd'hui assuré par un support d'information électronique donc matériel. Ainsi, le terme de dématérialisation employé pour désigner le passage d'un support d'information papier à un support électronique est peu approprié, puisque ce dernier est lui aussi matériel.

Le choix de la méthode de stockage se fait selon plusieurs critères :

- la fréquence d'utilisation ;

- les besoins capacitaires de l'information (taille);

- la criticité de l'information (coût, sécurité);

Le mot d'ordre des techniques de stockage est : plus de capacité, plus vite, plus fiable, et moins cher. C'est pourquoi les types de média sont variés et évoluent souvent.Sommaire

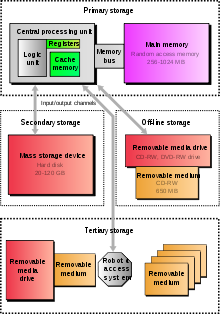

Typologie des technologies de stockage

Stockage de masse

L'objectif est de stocker une grande quantité d'information à long terme. On peut distinguer plusieurs générations :

- Première génération

- les supports physiques, avec la carte perforée et le ruban perforé. Ces supports sont obsolètes en 2010.

- Deuxième génération

- les supports magnétiques, comme la bande magnétique, sa petite sœur la cassette, le disque dur, la disquette. Les bandes magnétiques ne sont plus utilisées que pour la sauvegarde ou l'archivage des données (ex. LTO). Elles restent néanmoins un support privilégié de sauvegarde et d'archivage des données en raison de leur très grande capacité et de leur caractère amovible qui permettent de les délocaliser aisément[1]. Ainsi, en 2008, les bandes ou cartouches accueillent couramment plus de 200 gigaoctets.

- Troisième génération

- les supports optiques, tels que le disque compact (CD, CD-R ou CD-RW), le DVD (DVD-Rom ou DVD-RW) ou le Blu-ray.

En 2008, certains parlent de la mémoire du réseau Internet, car une information publiée sur Internet y reste sans qu'il soit aisé de la contrôler (la modifier, la supprimer ou restreindre son accès).

- Quatrième génération

- clé USB, carte SD et Carte microSD

Stockage à accès rapide, mémoire de travail

Parallèlement, des mémoires plus chères mais très rapides ont été implantées sur des puces pour faciliter le traitement des informations en interne dans les ordinateurs :

- la mémoire vive (ou mémoire RAM pour Random Access Memory), qui est perdue dès que l'ordinateur cesse d'être alimenté en électricité.

- la mémoire morte (ou mémoire ROM pour Read-Only Memory), qui est gravée et ne s'efface jamais (ex: NVRAM) ;

- l'EPROM et l'EEPROM (mémoire morte réinscriptible), qui ont évolué en mémoire flash, donnant naissance aux récentes clés USB, concurrentes directes des anciennes disquettes.

Problématiques du stockage

Comment a-t-on pu au cours du temps stocker des données informatiques en nombre croissant sur des supports de plus en plus réduits ?

Avec l'utilisation des nanotechnologies, la capacité de stockage informatique ne serait plus un problème à l'horizon 2020 ; par exemple, il suffit de placer les zéros sur des carbones 12 et les uns sur des isotopes 13. Ainsi il a été évalué qu'environ 2 terabytes suffiraient à mémoriser tous les textes, images et sons utilisés en moyenne annuellement par un être humain. L'immortalité devient tangible[2]. [style à revoir]

IBM prédisait en 2006 que la masse d’informations dans le monde doublerait toutes les 11 heures en 2010[3]. Le cabinet IDC estime ladite masse à 1,8 zettaoctet (1021 octets) en 2011[4].

Fiabilité des supports

Du fait de leur constitution physique, tous les supports de stockage ont une durée de vie limitée, entraînant un risque de perte d'information. Pour s'en affranchir, il faut constamment les vérifier et recopier les données sur des supports fiables. Une branche de la théorie de l'information permet de récupérer une altération partielle des données. Cette technique, dite des codes correcteurs, est notamment utilisée dans les installations RAID. La redondance de l'information reste ainsi le seul rempart face au manque de fiabilité des supports.

Confidentialité des données

Pour ce qui est de la confidentialité, la cryptographie propose des solutions de chiffrement, qui reposent sur différentes méthodes :

- la cryptographie à clef publique (algorithme RSA entre autres) ;

- la cryptographie à clef secrète (algorithmes DES, AES entre autres).

Notes et références

- http://01Net.com/

- (en) Jaap Bloem, Menno van Doorn, Sander Duivestein, Me the media: rise of the conversation society, VINT reseach Institute of Sogeti, 2009, p.273.

- Le térabit toxique, page 2

- article Clubic

Voir aussi

Article connexe

Wikimedia Foundation. 2010.