- Jean-bernard condat

-

Jean-Bernard Condat

Jean-Bernard Condat, né en 1963 à Béziers, est un ancien hacker, devenu consultant pour la DST[1],[2]. Pendant des années, il a été le hacker le plus connu de France, ne serait-ce que par ses apparitions à la télévision[3].

En 1989, il participe, à la demande de l'officier de la DST Jean-Luc Delacour, à la création du Chaos Computer Club France[4]. Le CCCF était un faux groupe de hackers créé dans l'unique but de documenter et de surveiller le milieu hacker français de l'époque. Le groupe aurait, selon le journaliste Jean Guisnel, travaillé en collaboration avec la gendarmerie[5].

Biographie

Jean-Bernard Condat obtient son baccalauréat à 16 ans avant de débuter des études de musicologie à l'Université de Lyon[6]où il obtient un deug[7]. C'est vers 1982 qu'il intègre la DST[2] qui le place à différents postes stratégiques dans diverses entreprises (comme sysop à CompuServe France). En 1988, il publie un livre intitulé Nombre d'or et musique. [8]

En 1989, il fonde le CCCF (Chaos Computer Club France) et en fut le président[9]. Ce club se développe (jusqu'à 75 membres actifs plus les innombrables satellites) et permet à la DST de ficher la plupart des individus compétents en France et les principaux « étrangers » (environ 2500 fichés). Le CCCF permet en plus de collecter des renseignements sur les failles de sécurités des systèmes de télécommunications français, sur toutes les dernières méthodes de fraude et surtout sur les failles de sécurité des systèmes d'informations des entreprises françaises et étrangères.

Dans un de ses ouvrages publié en 1995, le journaliste Jean Guisnel consacre plusieurs pages à Jean-Bernard Condat où il le dépeint notamment comme un des personnages en vue sur la scène pirate, écrivant des articles et offrant ses services aux entreprises souhaitant améliorer la sécurité de leurs systèmes informatiques, mais travaillant en fait pour la DST qui repérait ainsi les "vrais" pirates. [10]

En 1999, Jean-Bernard Condat fonde Posteasy[11], désormais Trustmission (la lettre recommandée électronique de La Poste)[12], une entreprise qui propose de remplacer les courriers recommandés en gardant les traces de toutes les formes de communications (vocales, ou fax/courriel, courrier physique ou télégramme) pendant dix ans sous forme cryptée. De nombreuses entreprises et courtiers ont adopté ce système et Posteasy fait une levée de fond en juillet 2000 ; elle comptait aussi s'attaquer au marché des particuliers dès juillet 2001.[13]

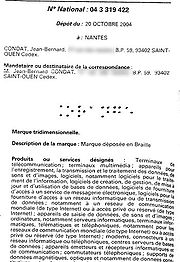

Depuis 2000, Jean-Bernard Condat a déposé différents brevets en matière de sécurité de l'information dans divers domaines notamment dans le courrier, l'assurance des titres de propriétés industrielle ou encore la numérisation du corps humain.[14][15][16][17][18][19]

Notes et références

- ↑ (en) Bertrand Warusfel, Contre-espionnage et protection du secret: histoire, droit et organisation de la sécurité nationale en France, Lavauzelle, 2000, p. 86.

- ↑ a et b (fr)Jean-Bernard Condat, le traqueur de hackers , Les Échos, Laurance N'kaoua et Benoît Faucon, février 2002

- ↑ (en) Maximum security: a hacker's guide to protecting your Internet site and network, Sams.net, 1997, p. 733.

- ↑ (fr) archives de Chaos Digest (ChaosD) organe de presse numérique du CCCF en 1993

- ↑ (fr)LE FBI RECRUTE LES PIRATES DU NET POUR TRAQUER BEN LADEN, Marianne, Anne-Sophie Yoo, 29 Octobre 2001

- ↑ (fr)Interview Zataz magazine, février 2004

- ↑ (fr)Interview de Jean-Bernard Condat sur Lyon Capitale, 15 novembre 2000

- ↑ (fr)Jean-Bernard Condat, Nombre d'or et musique, Verlag Peter Lang, 1988, ISBN 9783631403471

- ↑ (fr)Communication : La folie Internet sur le site de L'Express

- ↑ (fr)Jean Guisnel, Guerres dans le cyberespace, La Découverte, 1995, chap 8 « Les barbouzes à l'abordage », ISBN 978-2707125026

- ↑ (fr)Affaire Condat/La Poste & Maileva sur la revendication du brevet sur la notion de tiers de confiance postal

- ↑ (fr) TrustMission sur le site hotfrog

- ↑ (fr) Posteasy: e-facteur et tiers de confiance sur 01net, juin 2000

- ↑ (fr) [1] Envoi et réception de courrier hybride sécurisé, 25 mai 2005

- ↑ (fr) [2] Percolation et assurance des titres de la propriété industrielle, 4 février 2005

- ↑ (fr) [3] Gabarit humain numérisé et mannequin informatisé à l'usage des stylistes, modélistes, patronniers, mlaceurs, corseliers et de tout homme de l'art dans le monde du textile et de l'automobile, 27 février 2004

- ↑ (fr) [4] Correction et contrôle des adresses postales, 28 novembre 2003

- ↑ (fr) [5] Message électronique avec avis de réception (MARS), 12 septembre 2003

- ↑ (fr) [6] Diffusion d'un curriculum vitae depuis un poste bureautique inclus dans un mobilier urbain, 12 novembre 2004

Liens externes

- Portail de la sécurité informatique

Catégories : Personnalité en sécurité informatique | Hacker (sécurité informatique) | Direction de la surveillance du territoire | Naissance en 1963 | Naissance à Béziers

Wikimedia Foundation. 2010.