- Rogue (informatique)

-

Morris (ver informatique)

Cet article fait partie de la série

Programmes malveillantsVirus Cabir - MyDoom.A

Tchernobyl - YamannerVer Bagle - Blaster

Code Red - I love you

Melissa - Morris

NetSky - Nimda

SQL Slammer - Santy

Sasser - SobigCheval de Troie Back Orifice - SubSeven

ByteVerify - XXXDialLogiciel espion CoolWebSearch - Cydoor

Gator - New.net

SaveNowComposeur d’attaque ToneLoc Voir aussi Logiciel malveillant

Sécurité informatique

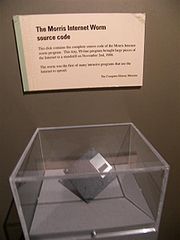

ProgrammationLe ver Morris ou ver de Morris[1], parfois appelé Rogue[2], était un ver informatique distribué via l'Internet, écrit par Robert Tappan Morris (à l'époque étudiant à l'université Cornell), et lancé le 2 novembre 1988 à partir du MIT. Il est considéré comme le premier ver et est certainement le premier à avoir attiré l'attention des médias de masse. Il a aussi mené à la première condamnation en vertu du Computer Fraud and Abuse Act de 1986[3],[4].

Sommaire

Architecture

Le ver Morris ne fut pas écrit pour causer des dommages mais pour se propager. Des erreurs dans le code l'ont toutefois rendu plus dangereux : un ordinateur pouvait être infecté plus d'une fois et chaque processus additionnel ralentissait la machine au point de la rendre inutilisable.

Le ver Morris exploitait deux vulnérabilités connues dans

sendmail,fingerd, et dans la faiblesse de mots de passe de certains utilisateurs. La faille desendmailse situait dans la possibilité, en mode 'DEBUG', d'envoyer des fichiers sur une machine distante en utilisant un shell. Ce shell était utilisé pour compiler le code source envoyé[5]. Ce programme une fois compilé était alors en mesure de tenter de se propager à d'autres machines. La deuxième faille utilisée était un dépassement de tampon de l'utilitairefingerinitialement conçu pour connaitre à distance l'heure de connexion d'un utilisateur sur un poste. Ce bug permettait au ver de prendre le contrôle et d'utiliser les accès réseau de l'utilitaire pour se connecter à des machines distantes, et d'y migrer comme avecsendmail[5]. Enfin, la troisième technique de propagation profitait des mots de passe faibles des utilisateurs des systèmes infectés : le ver tentait de deviner les mots de passe des utilisateurs à l'aide de dictionnaires, et lorsqu'il trouvait le bon, se copiait sur des machines distantes avec les commandesrshetrexec.Lorsque le ver parvenait à une nouvelle machine, il se divisait, effaçait les fichiers qui le contenaient pour ne laisser aucune trace, et une fois sur quinze, envoyait un octet à la machine

128.32.137.13(ernie.berkeley.edu) de l'université de Berkeley, comme message de bon fonctionnement, ou pour détourner les soupçons[5].Même s'il ne pouvait infecter que des machines VAX exécutant les systèmes 4 BSD et Sun 3, le ver Morris s'est propagé à une vitesse qui ne semblait pas avoir été prévue par son auteur. La charge processeur qu'il nécessitait a alors provoqué des dénis de service, que ce soit en termes de performance, et même d'accès (le nombre processus du ver sur une machine empêchait tout nouveau processus, donc toute connexion d'un utilisateur).

Défenses

Une des défenses les plus simples contre ce ver était la création du répertoire

/usr/tmp/sh. En effet, le ver utilisait le fichiershdu répertoire/usr/tmp/pour se propager, et était bloqué lorsque ce chemin était déjà utilisé[5].La faille de

sendmailnécessitait de patcher l'application pour supprimer l'option 'DEBUG', celle defingerpouvait être corrigée en le modifiant légèrement, ce qui rendait caduque l'attaque par dépassement de tampon[5].Certains systèmes infectés durent se déconnecter du réseau pour se mettre en quarantaine, d'autres se déconnectèrent pour éviter d'être infectés[5].

Conséquences

Il est souvent rapporté qu'environ six mille machines Unix furent infectées par le ver Morris. Le programmeur Paul Graham a affirmé : « j'étais là quand (ce chiffre) a été inventé, et ce qui suit fut la recette : quelqu'un a estimé qu'il y avait environ soixante mille ordinateurs connectés à l'Internet, et que le ver pourrait en avoir infecté dix pour cent. »[6] Le Government Accountability Office, une agence du Congrès américain, a évalué les dommages à une somme de dix à cent millions de dollars américains. Robert Morris a subi un procès et fut condamné pour avoir violé le Computer Fraud and Abuse Act de 1986. Après être allé en appel, il reçut une sentence de trois ans de probation, quatre cents heures de travaux communautaires, et une amende de plus de dix mille dollars[7].

Le Computer Emergency Response Team (CERT) fut créé en réaction au ver Morris.

Le ver Morris a parfois été appelé le « Grand ver » (Great Worm) à cause de l'effet dévastateur qu'il avait eu sur l'Internet à cette époque, autant pour les pannes causées que pour l'impact psychologique qu'il a eu sur la perception qu'on avait de la sécurité et de la fiabilité de l'Internet. Ce nom dérive des Great Worms de Tolkien, nommés Scatha et Glaurung[8].

Notes et références de l'article

- ↑ en rapport au nom de son auteur

- ↑ par une mauvaise traduction de the rogue software, littéralement le programme vicieux. Cette expression semble être tirée de John Markoff, « The Computer Jam: How It Came About », dans The New York Times, 9 novembre 1988 [texte intégral].

- ↑ 18 U.S.C. 1030(a)(5)(a) (1988)

- ↑ (en) Joshua Dressler, Cases and Materials on Criminal Law (ISBN 978-0-314-17719-3), « United States v. Morris ».

- ↑ a , b , c , d , e et f (en) Bob Page, « A report on the Internet worm », 7 novembre 1988.

- ↑ (en) Paul Graham, « The Submarine », sur son site personnel paulgraham.com, avril 2005, note no 4.

- ↑ (en) John Markoff, « Computer Intruder Is Put on Probation And Fined $10,000 », dans The New York Times, 5 mai 1990 [texte intégral].

- ↑ (en) « Great Worm », dans le Jargon File.

Voir aussi

Articles connexes

Liens et documents externes

- Portail de la sécurité informatique

Catégories : Ver informatique | 1988

Wikimedia Foundation. 2010.