- DDoS

-

Attaque par déni de service

Une attaque par déni de service (ou attaque par saturation ; en anglais, Denial of Service attack ou DoS attack) est une attaque sur un serveur informatique qui résulte en l'incapacité pour le serveur de répondre aux requêtes de ses clients.

Un déni de service est une situation où un serveur informatique est incapable de répondre aux requêtes de ses clients. Un serveur informatique (par exemple un serveur Web) doit traiter plusieurs requêtes dans un court laps de temps. Lorsque le serveur est incapable de traiter toutes les requêtes qu'il reçoit, il y a déni de service.

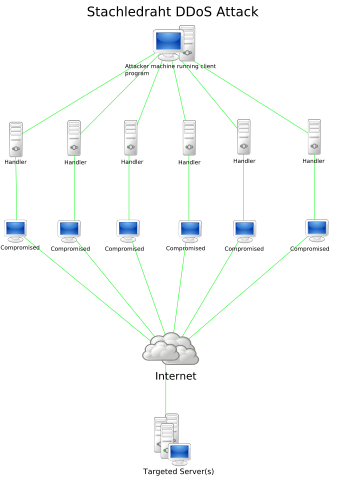

Une attaque par déni de service distribuée (en anglais, Distributed Denial of Service attack ou DDoS attack) est une attaque par déni de service dans laquelle le serveur cible est attaqué par plusieurs ordinateurs simultanément.

Sommaire

Types d'attaque

On appelle "attaque par déni de service" toutes les actions malfaisantes ayant pour résultat la mise hors-ligne d'un serveur. Techniquement, couper l'alimentation d'un serveur, dans un but malfaisant, peut-être considéré comme une attaque par déni de service. Dans les faits, les attaques par déni de service sont opérées en saturant un des éléments du serveur ciblé.

Déni par saturation

Le résultat souhaité d'une attaque par déni de service est la mise hors-ligne d'un outil informatique, généralement un serveur. Les équipements informatiques ont une puissance de traitement des informations limitée et sont donc paramétrés pour traiter un certain nombre de requêtes durant un laps de temps prédéfini. Si le nombre de requêtes excède la limite prévue de façon prolongée, un des éléments sature et refuse les nouvelles requêtes. Les utilisateurs voyant leur requête refusée ne peuvent accéder aux services du serveur.

Une attaque par saturation a pour but de saturer le serveur de requêtes afin que celui-ci ne puisse plus répondre aux requêtes des utilisateurs habituels.

Attaque par déni de service distribuée (DDoS attack)

L'attaque par déni de service distribuée est une variante de l'attaque par déni de service. Elle repose sur l'accumulation d'attaques par déni de service, menées simultanément par plusieurs ordinateurs en parallèles. Cette approche réduit le temps nécessaire à l'attaque en amplifiant ses effets.

Dans ce type d'attaque, les pirates se dissimulent souvent derrière des machines-rebonds (ou machines zombies), utilisées à l'insu de leurs propriétaires. Un ensemble de machines-rebonds, également appelé botnet, est contrôlé par un pirate après infection de chacune d'elles par un programme de type porte dérobée.

Attaque par déni de service SYN Flood

Article détaillé : SYN flood.Une attaque SYN Flood est une attaque visant à provoquer un déni de service en émettant un nombre important de demandes de synchronisation TCP incomplète avec un serveur.

Les protections contre les attaques de déni de service

Les attaques par déni de service non distribuées peuvent être contrées en identifiant l'adresse IP de la machine émettant les attaques et en la bannissant au niveau du pare-feu ou du serveur. Les paquets IP provenant de la machine hostile sont dès lors rejetés sans être traités empêchant que le service du serveur ne soit saturé et ne se retrouve donc hors-ligne.

Les attaques par déni de service distribuées sont plus difficiles à contrer. Le principe même de l'attaque par déni de service distribuée est de diminuer les possibilités de stopper l'attaque. Celle-ci émanant de nombreuses machines hostiles aux adresses différentes bloquer les adresses IP limite l'attaque mais ne l'arrête pas. Thomas Longstaff de l'université de Carnegie Mellon explique à ce sujet que : « En réalité, la prévention doit plus porter sur le renforcement du niveau de sécurité des machines connectées au réseau [pour éviter qu'une machine puisse être compromise] que sur la protection des machines cibles [les serveurs Web] ». [1]

Une architecture répartie, composée de plusieurs serveurs offrant le même service gérés de sorte que chaque client ne soit pris en charge que par l'un d'entre eux, permet de répartir les points d'accès aux services et offre, en situation d'attaque, un mode dégradé (ralentissement) souvent acceptable.

Selon les attaques il est également possible de mettre un server tampon qui filtre et nettoie le trafic. Ce server, "cleaning center" permet en cas d'attaques de faire en sorte que les requêtes malveillantes ne touchent pas le server visé. [2]

L'utilisation de SYN cookies est également une solution envisageable pour éviter les attaques de type SYN flood, mais cette approche ne permet pas d'éviter la saturation de la bande passante du réseau.

Retour aux conditions normales

Le retour aux conditions normales après une attaque peut exiger une intervention humaine, car certains logiciels ne redémarrent pas adéquatement après une attaque.

Responsables de ces attaques

Les attaques par déni de service sont souvent effectuées par des pirates informatiques peu expérimentés comme les lamers et les script kiddies.

Ces attaques sont aussi utilisées par un pirate qui ne réussit pas à prendre le contrôle d'un ordinateur en tentant de se faire passer pour une machine de confiance grâce à l'IP spoofing. En effet, en cas de demande de session (TCP SYN) avec une adresse IP « spoofée » qui serait celle de la machine de confiance, c'est bien cette dernière qui recevrait le paquet TCP SYN/ACK émis par la cible, donc elle réinitialiserait automatiquement la tentative de connexion avec un paquet RST (puisqu'elle n'est pas à l'origine de la demande d'établissement de session), interdisant au pirate d'établir une session.

Depuis quelques années, l'attaque par déni de service distribuée est aussi utilisée à des fins de chantage auprès d'entreprises dont l'activité commerciale repose sur la disponibilité de leur site Web. Ces fraudes sont habituellement le fait d'organisations criminelles (mafieuses) et non de pirates isolés.

Risques Juridiques

Les pirates informatiques attaquant les serveurs internet au moyen d'attaques par déni de services sont depuis quelques années poursuivis par la justice de divers pays. Trois cas majeurs ont eu lieu. Le premier en août 2005. Jasmine Singh, 17 ans, a été condamnée à 5 ans de prison suite à une attaque par déni de service distribué à l'encontre de Jersey-Joe.com et Distant Replays commandité par un concurrent des deux sites.[3]

Au Royaume-Uni

Depuis novembre 2006, avec le vote du Police and Justice Act (PJA), les attaques par déni de service distribué sont un délit passible de 10 ans de prison. Proposer des outils permettant de lancer des attaques DDoS est passible de 2 ans de prison ferme.[4]

En Russie

En 2008 la cour de Balakov a condamné trois pirates informatiques à 8 ans de prison suite à un chantage envers des sites de jeux en ligne. Les internautes demandaient plusieurs dizaines de milliers de dollars pour ne pas faire subir aux sites des attaques par déni de service distribué.[5]

Exemples d'attaques par déni de service

- L'attaque sur le serveur de mise à jour de Microsoft

- L'attaque de sites Web connus comme Google, Microsoft et Apple

- Les attaques de type ping flood d'octobre 2002 et l'attaque par déni de service de février 2007 sur les serveurs racines du DNS [6]

Référence

- ↑ http://www.certa.ssi.gouv.fr/site/CERTA-2000-INF-001/

- ↑ http://blogs.orange-business.com/securite/2009/02/lutte-contre-les-attaques-en-ddos-retour-dexperience-partie-1.html et http://blogs.orange-business.com/securite/2009/02/lutte-contre-les-attaques-en-ddos-retour-dexperience-partie-2---fin.html

- ↑ http://www.zataz.com/news/17802/ddos--coulisse--attaque--informatique.html

- ↑ http://www.zataz.com/news/17802/ddos--coulisse--attaque--informatique.html

- ↑ http://www.zataz.com/news/17802/ddos--coulisse--attaque--informatique.html

- ↑ Description de ces attaques sur la Wikipédia anglaise

Voir aussi

Article connexe

- Portail de la sécurité informatique

Catégories : Déni de service | Sécurité sur Internet

Wikimedia Foundation. 2010.