- Cryptographie quantique

-

La cryptographie quantique, plus correctement nommée distribution quantique de clés, désigne un ensemble de protocoles permettant de distribuer une clé de chiffrement secrète entre deux interlocuteurs distants, tout en assurant la sécurité de la transmission grâce aux lois de la physique quantique et de la théorie de l'information. Cette clé secrète peut ensuite être utilisée dans un algorithme de chiffrement symétrique, afin de chiffrer et déchiffrer des données confidentielles.

Sommaire

Introduction

La communication de données confidentielles par un canal de transmission classique (par exemple Internet) nécessite l'utilisation d'algorithmes de cryptographie classiques : algorithmes de chiffrement asymétrique tels que RSA, ou de chiffrement symétrique (Triple DES, AES). Dans le cas du chiffrement symétrique, les deux interlocuteurs doivent posséder a priori une clé secrète, c'est-à-dire qui ne soit connue que d'eux deux.

Se pose alors la question suivante : comment transmettre une clé de cryptage entre deux interlocuteurs (1) à distance, (2) à la demande, et (3) avec une sécurité démontrable ? Actuellement, la technique se rapprochant au mieux de ces trois critères est une transmission physiquement sécurisée, de type valise diplomatique.

La cryptographie quantique cherche à répondre à ces trois critères en transmettant de l'information entre les deux interlocuteurs en utilisant des objets quantiques, et en utilisant les lois de la physique quantique et de la théorie de l'information pour détecter tout espionnage de cette information. S'il n'y a pas eu espionnage, une clé parfaitement secrète peut être extraite de la transmission, et celle-ci peut être utilisée dans tout algorithme de chiffrement symétrique afin de transmettre un message.

Pourquoi utiliser le système de cryptographie quantique pour transmettre une clé, et non le message en lui-même ?

Pour deux raisons essentielles :

- Les bits d'informations communiqués par les mécanismes de la cryptographie quantique ne peuvent être qu'aléatoires. Ceci ne convient pas pour un message, mais convient parfaitement bien à une clé secrète, qui doit être aléatoire.

- Même si le mécanisme de la cryptographie quantique garantit que l'espionnage de la communication sera toujours détecté, il est possible que des bits d'informations entrent en possession de l'espion avant que celui-ci ne soit détecté. Ceci est inacceptable pour un message, mais sans importance pour une clé aléatoire qui peut être simplement jetée en cas d'interception.

Cryptographie quantique et masque jetable

Pour assurer une confidentialité maximale aux deux interlocuteurs, il faut que la sécurité de l'algorithme de cryptographie classique soit aussi élevée que celle de la distribution quantique. Or, la sécurité de la majorité des algorithmes de chiffrement symétrique repose sur des considérations liées au temps nécessaire au "cassage" de la clé, et non sur des démonstrations mathématiques.

En revanche, Claude Shannon a montré en 1948 qu'il était possible de démontrer formellement la sécurité d'un ensemble d'algorithmes de cryptographie, parmi lesquels le plus simple est le codage à masque jetable, ou chiffre de Vernam. En combinant cet algorithme avec les techniques de cryptographie quantique, il est ainsi possible de démontrer la sécurité globale de la transmission d'un message confidentiel.

Ce niveau de sécurité est souvent nommé sécurité inconditionnelle, dans la mesure où aucune hypothèse n'est faite sur les capacités physiques de l'espion (on suppose simplement qu'elle obéit aux lois de la physique), par opposition à la sécurité calculatoire des algorithmes de cryptographie classique, qui prend en compte le "réalisme" des capacités calculatoires de l'espion.

Historique

Stephen Wiesner a émis pour la première fois, au début des années 1970, l'idée de pouvoir utiliser les phénomènes quantiques dans des applications liées à la sécurité. Dans son article fondateur, il introduit le concept de codage sur des observables conjuguées, et l'illustre par une technique de conception de billets de banques infalsifiables. Curieusement, cet article sera rejeté par l'IEEE au cours des années 1970, et ne sera finalement publié qu'en 1983 dans SIGACT News.

À la suite de la publication de cet article, Charles H. Bennett et Gilles Brassard proposent en 1984 la première technique de cryptographie quantique proprement dite, qui se fonde sur les observables conjuguées de Wiesner.

En 1990, de façon indépendante du travail de Bennett et Brassard, Artur Ekert, alors doctorant au Wolfson College de l'université d'Oxford, développe une approche de cryptographie quantique différente, fondée sur les corrélations quantiques pouvant exister entre deux photons, un phénomène nommé intrication quantique.

Ces deux protocoles, généralement abrégés en BB84 et E90, sont largement reconnus comme les deux protocoles fondateurs de la cryptographie quantique moderne. La majorité des protocoles actuels ont d'ailleurs été développés en s'inspirant de ceux-ci.

Protocole général de cryptographie quantique

Situation de départ

Lors d'un protocole de cryptographie quantique, deux interlocuteurs distants (généralement nommés Alice et Bob) disposent :

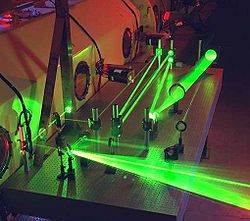

- d'objets quantiques, c'est-à-dire d'objets physiques qui se comportent selon les lois de la physique quantique. En pratique, ces objets sont toujours des impulsions lumineuses (des photons), qui peuvent prendre plusieurs formes : photons uniques, états cohérents, paires de photons intriqués, etc.

- d'un canal quantique, qui permet le transit des impulsions lumineuses. Il peut s'agir d'une fibre optique, qui permet facilement de guider la lumière, ou de l'air libre, auquel cas Alice et Bob doivent se faire face.

- enfin, d'un canal classique de communication (comme Internet), qui doit être authentifié : Alice doit être certaine qu'elle parle bien à Bob.

Entre Alice et Bob se trouve un espion, aussi appelé adversaire, qu'il est d'usage de nommer Eve (de l'anglais eavesdropper). Eve a accès à tout ce qui transite entre Alice et Bob, classique ou quantique, et n'est limitée que par les lois de la physique. En revanche, elle ne peut pas accéder aux systèmes d'Alice et de Bob, qui sont supposés physiquement sécurisés.

Transmission de l'information

Alice code tout d'abord une information aléatoire sur chaque impulsion lumineuse, puis l'envoie à Bob par le canal quantique. Celui-ci mesure alors l'information que porte l'impulsion qu'il a reçue. Après la transmission, Bob possède donc un ensemble de mesures qui sont corrélées aux données envoyées par Alice, mais qui ont pu être espionnées par Eve.

Détection de l'espion et preuves de sécurité

L'une des propriétés fondamentales de la cryptographie quantique est la capacité des deux interlocuteurs à détecter la présence de l'espion, mais aussi à évaluer précisément la quantité d'information que celui-ci a intercepté.

Ceci résulte de deux aspects fondamentaux de la mécanique quantique :

- d'après le théorème de non-clonage, il est impossible de dupliquer un objet quantique inconnu,

- le postulat de réduction du paquet d'onde entraîne que réaliser une mesure sur un objet quantique perturbe généralement l'objet en question.

Si Eve cherche à obtenir de l'information sur l'état de l'objet qui transite par le canal quantique, elle introduit donc des anomalies (bruit ou erreurs), qui peuvent être détectées par Alice et Bob.

Il est possible d'établir formellement un lien entre la quantité d'anomalies et la quantité d'information interceptée par Eve, grâce à des démonstrations mathématiques appelées preuves de sécurité, qui combinent les lois de la physique quantique et de la théorie de l'information.

Information secrète résiduelle

Alice et Bob évaluent tout d'abord le niveau d'erreurs et de bruit séparant leurs deux ensembles de données. Les différences entre leurs données peuvent provenir de :

- l'intervention d'Eve, qui rajoute des erreurs et du bruit

- les erreurs et le bruit de fond, qui ne peuvent jamais être évités complètement.

Néanmoins, puisque les erreurs de communication et les effets de l'observation d'Eve ne peuvent pas être distingués, Alice et Bob doivent supposer que toutes les incohérences sont dues à l'action d'un espion.

Ensuite, grâce aux preuves de sécurité et à ce niveau de bruit, Alice et Bob peuvent évaluer la quantité d'information qui a été interceptée par Eve, notée IE. En parallèle, la théorie de l'information leur permet d'évaluer la quantité d'information qu'ils partagent après la transmission, IAB.

Finalement, si la quantité d'information ΔI = IAB − IE reste supérieure à zéro, c'est-à-dire que le niveau d'espionnage reste en dessous d'un certain seuil, alors une clé secrète de taille maximale ΔI peut être extraite de la transmission.

Dans le cas contraire, aucune extraction n'est possible, et l'échange doit donc être interrompu.

Extraction de la clé

S'il reste un avantage à Alice et Bob après l'évaluation de l'information secrète résiduelle, ils peuvent lancer l'extraction de la clé proprement dite. Souvenons-nous qu'Alice et Bob ne partagent pas encore une clé, mais des données corrélées.

L'extraction est composée de deux étapes : la réconciliation et l'amplification de confidentialité.

Réconciliation

La réconciliation consiste à générer une chaîne de bits partagée par Alice et Bob à partir des données corrélées, en particulier à l'aide d'un algorithme de correction d'erreurs.

Pour ce faire, l'émetteur ou le récepteur utilise un code correcteur pour générer un ensemble de syndromes, qu'il envoie à l'autre partie afin qu'elle puisse corriger ses données. Puisque le canal classique de transmission n'est pas crypté, ces informations sont supposées connues de l'espion. Il est donc impératif d'en envoyer aussi peu que possible, afin de ne pas lui apporter trop d'information.

Amplification de confidentialité

L'amplification de confidentialité est une technique qui transforme la clé corrigée en une clé secrète plus petite. Les bits de la clé passent au travers d'un algorithme qui répartit l'ignorance de l'espion sur la clé finale. De cette manière, l'information de l'espion sur la clé finale peut être rendue arbitrairement petite.

En première approximation, la taille de la clé secrète finale est égale à la "taille" de l'information partagée avant réconciliation, diminuée du nombre de bits connus (ou supposés connus) par l'espion, et diminuée du nombre de bits publiés lors de la correction d'erreur.

Protocoles de cryptographie quantique

Voir aussi : Liste de protocoles de cryptographie quantique

Protocole BB84

Rappels des propriétés quantiques d'un photon polarisé

Le protocole de cryptographie quantique est entièrement fondé sur les propriétés quantiques des photons polarisés. Il est indispensable de connaître et comprendre ces propriétés pour comprendre la cryptographie quantique.

1) Un photon peut être polarisé selon un axe quelconque.

2) Un photon polarisé selon un axe d'angle 'a' passant dans un filtre polarisant d'axe 'b' possède une chance égale à cos²(b-a) de passer le filtre polarisant. Donc :

- si le filtre est orienté précisément dans l'axe de polarisation du photon (b = a), le photon traversera certainement le filtre (proba = cos²(b-a) = cos²(0) = 1).

- si le filtre est orienté à 90° de l'axe de polarisation du photon (b = a+90), le photon sera certainement arrêté par le filtre (proba = cos²(b-a) = cos²(90) = 0).

- si le filtre est orienté à 45° de l'axe de polarisation du photon (b = a+45), le photon aura une chance sur deux de passer le filtre (proba = cos²(b-a) = cos²(45) = 1/2).

3) Les propriétés ci-dessus sont encore du domaine "classique". Les propriétés purement quantiques utilisées par la cryptographie quantique sont :

- Quand la probabilité de passer le filtre est ni 0 ni 1, le passage d'un photon individuel à travers le filtre est fondamentalement imprévisible et indéterministe.

- On ne peut connaître l'axe de polarisation qu'en employant un filtre polarisant (ou plus généralement, en faisant une mesure dont le résultat est OUI ou NON). Il n'existe pas de mesure directe, donnant un angle par exemple, de l'axe de polarisation du photon.

- On ne peut connaître l'axe de polarisation initial du photon que si l'axe du filtre est orienté précisément à 0° ou à 90° par rapport à celui du photon. Dans le cas où le filtre est transverse (45° par exemple), il n'y a fondamentalement aucun moyen de savoir quel était l'axe de polarisation initial du photon.

Protocole de transmission de la clé

La clé à transmettre est une série de bits, aléatoires, prenant donc comme valeur 0 ou 1.

L'émetteur de la clé code chaque bit de la clé selon un des deux modes de polarisation, aléatoirement, au choix de l'émetteur :

- mode 1 : "0" est codé par un photon d'axe de polarisation 0° et "1" par un photon de polarisation 90°.

- mode 2 : "0" est codé par un photon d'axe de polarisation 45° et "1" par un photon de polarisation 135°.

L'émetteur émet la clé bit par bit, photon par photon, en choisissant aléatoirement le mode de polarisation (mode 1 ou mode 2) à chaque photon émis. L'émetteur note pour chaque bit le mode de polarisation choisi. Chaque photon est émis à intervalle régulier.

Le récepteur possède un filtre polarisant, pouvant être orienté à volonté à 0° (mode 1) ou à 45° (mode 2). Avant l'arrivée prévue d'un photon, il positionne le filtre, aléatoirement aussi, à 0° ou à 45°. Au moment prévu de l'arrivée du photon, il note le résultat (le photon a passé le filtre, ou le photon n'a pas passé le filtre), ainsi que l'orientation choisie du filtre.

Pour chaque bit, deux cas de figures sont possibles :

- l'émetteur et le récepteur ont choisi, par hasard, la même orientation de polarisation (même mode). Cela se produit en moyenne une fois sur deux. Dans ce cas, le photon reçu est représentatif du bit émis et peut être traduit directement en bit.

- l'émetteur et le récepteur ont choisi une orientation séparée de 45°, et dans ce cas le photon reçu est parfaitement aléatoire et ne contient aucune information.

Une fois tous les bits transmis (on doit émettre au moins 2N bits pour une clé de N bits utiles), l'émetteur communique au récepteur, par un moyen conventionnel et non forcément fiable, le mode de polarisation employé pour chaque bit.

Le récepteur peut donc alors connaître les bits pour lesquels l'orientation de polarisation a été la même. Il sait que ces bits sont non aléatoires. Il connaît donc alors de manière certaine N bits en moyenne pour 2N bits transmis.

Jusqu'ici, ce protocole n'est qu'une manière (très compliquée) de communiquer N bits aléatoires d'un point A à un point B. Quel est l'avantage de procéder de la sorte ? L'avantage est que le récepteur peut avoir la certitude absolue que la clé, ou une partie de la clé, n'a pas été interceptée par un espion.

Cela est possible car, dans le cas où un récepteur choisit une mauvaise orientation pour le filtre, le photon reçu est parfaitement aléatoire et ne donne aucune information sur son orientation initiale. Un espion éventuel est obligé, lui aussi, d'employer un filtre polarisant pour connaître l'état d'orientation du photon qui code la valeur du bit. Pour passer inaperçu, il doit ré-émettre un photon, avec le même état de polarisation que le photon reçu. Mais si l'espion a choisi une mauvaise orientation du filtre pour recevoir le photon (cela arrive en moyenne une fois sur deux), il va ré-émettre un photon dans un état aléatoire. Dans le cas où il y a un espion sur la ligne, il peut donc arriver le cas où le récepteur reçoit un bit différent du bit émis quand l'émetteur et le récepteur ont choisi le même mode de polarisation. Cela n'arrive jamais (problèmes techniques mis à part) quand l'état quantique du photon est préservé d'un bout à l'autre de la ligne.

Par conséquent, pour tester la sûreté de la clé, l'émetteur va, après avoir communiqué les modes de polarisation employés pour chaque photon, communiquer également la valeur d'un certain nombre de bits[1] pour lesquels les orientations émetteur/récepteur sont les mêmes. Ces bits sont donc "sacrifiés" puisqu'ils sont communiqués par un canal non sûr. Si un seul de ces bits diffère entre l'émetteur et le récepteur, la clé est jetée, et le processus est recommencé.

Protocole E90

Autres protocoles

Implémentations réelles

Le record de distance pour la transmission quantique des clés cryptographiques est de 67 kilomètres, entre Genève et Lausanne[2].

Démonstrations sur fibres installées

Voir aussi

- Liste de protocoles de cryptographie quantique

- Information quantique

Notes

- La probabilité de détecter un espion dépend du nombre de bits sacrifiés : la probabilité est de 1 − (3 / 4)n

- La cryptographie quantique par codage temporel, Pour la science, juillet/octobre 2002, page 118.

Liens externes

Travaux de fin d'études secondaires :

Entreprises associées à la cryptographie quantique :

Wikimedia Foundation. 2010.