- Protocole d'authentification de schnorr

-

Protocole d'authentification de Schnorr

En cryptographie, le protocole d'authentification de Schnorr est une signature numérique produite par l'algorithme d'authentification de Schnorr. Sa sécurité est basée sur l'indertémination des problèmes du logarithme discret.

Paramètres universels (connus de tous)

- élément p et q deux nombres premiers tels que q divise p − 1,p est un nombre de 512 bits au minimum et q un nombre de 140 bits au minimum.

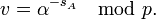

- élément α, un élément d'ordre

- h, une fonction de hachage.

- p,q,α,h sont publics.

Données choisies par Alice

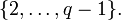

- Un entier au hasard sA dans

- v est rendu public, certifié par l'autorité et sA est gardé secret.

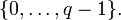

Protocole d'authentification de Schnorr Alice Bob Tirer au hasard un entier r dans

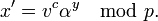

Calculer

Envoyer x.

Tirer au hasard un entier c dans

Envoyer c.

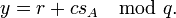

Calculer

Envoyer y.

Calculer

Accepter si x = x' Le message c envoyé à Bob est appelé le défi (ou challenge) et on parle alors de protocole défi-réponse (ou challenge-réponse).

- Portail de la cryptologie

Catégorie : Cryptologie

Wikimedia Foundation. 2010.