- Information Card

-

Carte d'informations

Les cartes d'informations (ou Information Cards) sont des identités numériques que tous et chacun peuvent utiliser en ligne.

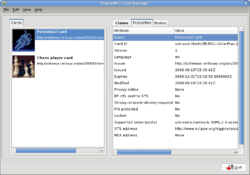

Visuellement, chaque carte d'information se présente sous la forme d'une carte nominative, afin de les reconnaitre rapidement et de les organiser plus facilement. La sélection d'une carte est par la même occasion beaucoup plus aisée avec une image et un nom précis. La métaphore représentée par les cartes d'information est implémentée par différents logiciels de sélection d'identité comme Windows CardSpace, DigitalMe ou le projet open-source Higgins[1].

Sommaire

Survol

Trois entités participent aux échanges d'identités numériques lors de l'utilisation d'une carte d'informations:

- Le fournisseur d'identité numérique. Par exemple: une compagnie fournit une identité à ses clients, le gouvernement valide l'identité d'un citoyen, un fournisseur de carte de crédit fournit une identité de paiement, etc.

- La partie réceptrice, qui accepte l'identité. Un service en ligne peut accepter des identités numériques que vous choisissez d'utiliser et ils utilisent ensuite ces informations envoyées avec le consentement de l'utilisateur.

- Le sujet est l'utilisateur, qui contrôle ces interactions. Il doit choisir quelle identité il désire envoyer à la partie réceptrice.

Un sélecteur d'identité est utilisé pour stocker, gérer et utiliser des identités numériques. Quelques exemples de sélecteurs d'identité sont Windows CardSpace de Microsoft, DigitalMe[2] du projet Bandit, ainsi que plusieurs autres types de sélecteur d'identité provenant d'Eclipse comme l'Higgins Project.

Connexion à l'aide d'une carte d'informations

L'utilisation d'un carte d'information peut outrepasser l'utilisation d'un nom d'utilisateur et d'un mot de passe pour tous les sites internet; tant et aussi longtemps que le site les accepte. Une carte d'information peut-être utilisée sur plusieurs sites internet.

Chaque carte d'information utilise une clé numérique distincte pour chaque domaine où une clé est requise. Notez qu'un domaine ici est une collection de sites reliés visant un même but. L'utilisation de clés composées et distinctes par domaine permet d'éviter qu'une personne puisse se faire truquer dans l'utilisation d'une carte d'une autre site imposteur car la source d'information sera différente et aucune clé secrète n'est échangée à cette fin.

De plus, plusieurs sélecteurs d'identité permettent la détection automatique de l'hameçonnage car l'identité de la partie réceptrice est vérifiée contre les informations stockées dans la carte d'information. Quand un nouveau site est visité, l'utilisateur est immédiatement informé que le site est nouveau et qu'il n'y est jamais allé.

Types de cartes d'informations

Le profile d'interopérabilité des sélecteur d'identité[3] spécifie deux types de cartes d'informations qu'un sélecteur doit supporter.

- Cartes personnelles : Ces cartes vous autorisent à déclarer certaines informations à propos de vous de façon autonome. Ces déclarations ne peuvent contenir que des informations de base comme votre nom, adresse, numéros de téléphone, adresse courriel, site web personnel, date de naissance, sexe et un identificateur unique au site qui est généré spécifiquement pour ce site.

- Cartes gérées : Ces cartes sont fournies par des entités différentes de vous comme les banques, les gouvernements, écoles, employeurs et entités organisationnelles autorisés à fournir ces informations. Les informations déclarées sont plus importantes et bien plus larges. Ces déclarations peuvent inclure n'importe quelles informations que la partie réceptrice demande et que vous décidez de leur envoyer.

Par contre, le format des cartes d'informations autorise aussi d'autres types; Le projet bandit a fait une démonstration d'un prototype de carte géré appuyé par un service OpenIDs lors de la convention BrainShare en mars 2007. Le Higgins project a aussi défini 2 autres types de cartes d'informations décrites dans l'article I-Card : Cartes de relation (aussi reconnues sous le nom R-Cards) et permettant l'établissement d'une relation entre le fournisseur d'identité et la partie réceptrice (ces cartes peuvent autant être personnelles que gérées) ainsi qu'un autre type appelé Zero-Knowledge (aussi reconnues sou le nom Z-Cards).

Détails sur les cartes gérées

Les cartes d'informations fournies par des tierces parties peuvent employer une des quatre méthodes afin d'autoriser un utilisateur à fournir une identité:

- une Carte Personnelle,

- un Certificat X.509 (Qui peut provenir d'un appareil physique comme une SmartCard ou un certificat logiciel),

- un ticket d'identification Kerberos, comme ceux fournis par plusieurs entreprises de solutions de connexion unifiée,

- un nom d'utilisateur ou mot de passe pour une carte.

D'autres méthodes pourront faire leur apparition dans le futur et pourront être implantées dans les différents sélecteurs d'identité et fournisseurs d'identité.

Les cartes d'informations gérées par une tierce parties peuvent être utilisées en 3 saveurs différentes: Surveillées, Non-Surveillées, ou Optionnellement Surveillées:

- Les cartes Surveillées requierent que la partie réceptrice s'annonce au fournisseur d'identité ce qui permet de restreindre l'accès à l'identité si toutefois la partie réceptrice était déclarée comme dangereuse.

- Les cartes Non-Surveillées ne déclare pas l'information de la partie réceptrice ce qui cache les détails de celui-ci au fournisseur d'identité.

- Les cartes Optionnellement Surveillées peuvent déclarer leur information au fournisseur d'identité mais celui-ci n'est pas tenu de le faire.

Déclarations

Bien plus qu'un moyen d'identification, les cartes d'informations permettent aussi de déclarer de l'information au parties réceptrices. Le modèle de la carte d'information permet une expansion facile et facilite l'interaction avec les parties réceptrices. Elles permettent une flexibilité car seulement l'information demandée par la partie réceptrice et autorisée par l'utilisateur peut être envoyé. Les informations transférées dans une carte sont appelées Déclarations.

Une utilisation possible d'une déclaration (Gérée ou personnelle) est la vérification d'âge. Avec un fournisseur d'identité qui permet la déclaration officielle de l'âge d'une personne selon l'information d'une carte, il est donc facile de déterminer la validité de l'information à une partie réceptrice sans toutefois compromettre d'autres informations sensibles comme le numéro d'une carte de crédit. (qui ne valide en aucun point l'âge de la personne mais seulement sa capacité à présenter un numéro valide) Une autre utilité est le paiement en ligne, plusieurs marchands pourraient accepter une identité gérée par un fournisseur de fonds comme une banque ou une caisse et la transaction s'effectuerait directement entre les deux parties sans avoir à écrire d'information. (L'échange se fait entre le fournisseur d'identité et la partie receptrice) Un dernier service pourrait être le transfert de permissions et de rôle entre les deux parties afin de contrôler les accès à différentes parties d'un service.

Licences et Interopérabilité

Le protocole des cartes d'information est défini dans l'article Identity Selector Interoperability Profile et est basé sur des sources ouvertes, interopérables, et des standards de communication. Des systèmes d'interopérabilités de cartes d'information ont déjà été bâtis par une douzaine de compagnies et de projets de plateforme incluant Windows, Mac OS et Linux en plus d'un prototype pour les téléphones. Ensemble, ces composants implémentent l'interopérabilité du Métasystème d'identité. Les cartes d'identité peuvent être utilisées pour s'identifier autant sur l'Internet que sur des services d'application internet.

Plusieurs tests d'interoprérabilité ont été faits durant les dernières années notamment par l'OSIS et le Burton Group, un autre a été exécuté à l'October 2007 European Catalyst Conference à Barcelone et le plus récent à la RSA 2008. Ces événements visent à assurer l'interopérabilité entre les différents logiciels et composants construits par les nombreux partenaires du Métasystème d'identity.

Le protocole des cartes d'informations est décrit en détail au Identity Selector Interoperability Profile et peut-être utilisé sans frais par tous et pour toute raison. L'interopérabilité des composants ne peut-être atteinte que si les spécifications publiques seulement sont utilisées. Des brevets ont été promis par Microsoft, IBM, ainsi que d'autres fournisseurs, afin de certifier que la technologie des cartes d'information sera disponible pour tous et pour toujours de façon gratuite.

En juin 2008, les leaders de l'industrie incluant Euifax, Google, Microsoft, Novell, Oracle, PayPal ainsi que plusieurs autres ont créé et mis à jour un site internet ainsi qu'une fondation appelée l'Information Card Foundation afin de faire avancer la cause des cartes d'informations qui seront sans contredit un composant important d'une technologie ouverte, interopérable, gratuite, centrée sur l'utilisateur et les besoins d'identité mais aussi compatible autant pour l'entreprise que pour l'Internet.

Références

- Technology Leaders Favor Online ID Card Over Passwords - New York Times article 24-Jun-08 announcing the Information Card Foundation

- Identity Selector Interoperability Profile, Arun Nanda, April 2007.

- An Implementer's Guide to the Identity Selector Interoperability Profile V1.0, Microsoft Corporation and Ping Identity Corporation, April 2007.

- A Guide to Using the Identity Selector Interoperability Profile V1.0 within Web Applications and Browsers, Michael B. Jones, April 2007.

- Design Rationale behind the Identity Metasystem Architecture, Kim Cameron and Michael B. Jones, January 2006.

- Patterns for Supporting Information Cards at Web Sites: Personal Cards for Sign up and Signing In, Bill Barnes, Garrett Serack, and James Causey, August 2007.

- Microsoft Open Specification Promise, May 2007.

- IBM Interoperability Specifications Pledge, July 2007.

Liens externes

- Information Card Foundation

- Information Card Icon Announcement, June 2007.

- Microsoft's Vision for an Identity Metasystem, Michael B. Jones, May 2005.

- The Laws of Identity, Kim Cameron, May 2005.

- 7 Laws of Identity: The Case for Privacy-Embedded Laws of Identity in the Digital Age, Ann Cavoukian, Information and Privacy Commissioner of Ontario, October 2006.

- Bandit Project

- DigitalMe Identity Selector

- Eclipse Higgins Project

- Burton Group report on OSIS June 2007 User-Centric Identity Interop at Catalyst in San Francisco, August 2007.

- Burton Group report on OSIS October 2007 User-Centric Identity Interop at Catalyst in Barcelona, October 2007.

- Open-Source Identity System (OSIS)

- Portail de la sécurité de l’information

- Portail de la sécurité informatique

Catégories : Sécurité du système d'information | Sécurité informatique

Wikimedia Foundation. 2010.