- Certificat électronique

-

Pour les articles homonymes, voir Certification.

Pour les articles homonymes, voir Certification.Un certificat électronique est une carte d'identité numérique dont l'objet est d'identifier une entité physique ou non-physique. Le certificat numérique ou électronique est un lien entre l'entité physique et l'entité numérique (Virtuel). L'autorité de certification fait foi de tiers de confiance et atteste du lien entre l'identité physique et l'entité numérique. Le standard le plus utilisé pour la création des certificats numériques est le X.509.

Sommaire

Fonctionnement

Le principe de fonctionnement des certificats électroniques est basé sur le chiffrement d'informations et sur la confiance. Pour cela, il existe deux méthodes de chiffrement :

Clés symétriques

Cette méthode est la plus simple à comprendre : si Anne (A) veut envoyer un message chiffré à Bob (B) elle doit lui communiquer un mot de passe (Clé). Comme l'algorithme de chiffrement est symétrique, on a la relation suivante :

MessageCodé = Chiffrement(Clé, Message)

Ainsi, Anne peut aussi décoder un message en provenance de Bob avec la même clé. La situation peut cependant devenir complexe, si Anne doit envoyer un message codé à Bob et à Charlie mais qu'elle ne souhaite pas donner la même clé à Charlie. Plus le nombre de personnes est grand, plus il est difficile de gérer les clés symétriques.

Clés asymétriques

Cette méthode fait appel aux mathématiques. La propriété des algorithmes asymétriques est qu'un message codé par une clé publique n'est lisible que par le propriétaire de la clé privée correspondante. A l'inverse, un message chiffré par la clé privée sera lisible par tous ceux qui possèdent la clé publique. Ainsi la clé privée de Anne permet de prouver qu'elle est l'auteur d'un message, alors que sa clé publique préservera le contenu du message à destination d'Anne car il ne sera lisible que par celle-ci.

Conteneur

Un certificat est un fichier permettant de contenir la clé publique ainsi que d'autres informations. Le certificat ajoute une notion de confiance à un référant, générateur du certificat racine.

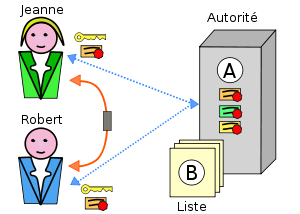

L'autorité d'enregistrement et de certification (repère A) recense et contrôle l'utilisation des certificats. Il possède une liste (repère B) des certificats révoqués.

Le principe de fonctionnement est le suivant:

- l'utilisatrice Jeanne télécharge un certificat donné par l'utilisateur Robert;

- l'ordinateur de Jeanne va contrôler la validité et les paramètres de codage en se référant à une autorité de certification;

- la clé publique est envoyée à l'utilisateur Robert;

- à son tour, l'ordinateur de Robert va contrôler la cohérence entre le certificat et les données reçues en se référant à l'autorité de certification;

- les données reçues peuvent être déchiffrées.

Description du certificat

Contenu

Il existe 4 types de certificats en fonction du niveau de sécurité:

- classe 1 : Pour les individus : adresse électronique du demandeur requise;

- classe 2 : Pour les organisations ou individus : preuve de l'identité requise (photocopie de carte d'identité par exemple ou bien numéro SIRET/SIREN et nom de domaine);

- classe 3 : Pour les serveurs ou logiciels dont le titulaire a été authentifié (présentation physique du demandeur obligatoire).

- classe 3+ : identique à la classe 3, mais le certificat est stocké sur un support physique (clé USB à puce, ou carte à puce; exclut donc les certificats logiciels)

Tel qu'on l'utilise en cryptographie et en sécurité informatique, un certificat électronique est un bloc de données contenant, dans un format spécifié, les parties suivantes :- un numéro de série;

- la désignation de l'autorité de certification émettrice du certificat;

- la période de validité du certificat (pas valide avant/après le [...]);

- le nom du titulaire de la clé publique;

- l'identification de l'algorithme de chiffrement et la valeur de la clé publique constitués d'une paire de clés asymétriques (comme par exemple RSA);

- des informations complémentaires optionnelles;

- l'identification de l'algorithme de signature et la valeur de la signature numérique.

Un certificat électronique est géré tout au long de son cycle de vie (Certificate Revocation List (CRL), Protocole de vérification en ligne de certificat) avec une infrastructure à clés publiques (PKI pour Public Key Infrastructure).Normes

Les certificats électroniques respectent des standards spécifiant leur contenu de façon rigoureuse. En particulier, la norme X.509 en version 1, 2 et 3 définit à travers plusieurs RFC (requests for comments) les propriétés et usages de certificats électronique X.509. Les certificats à la norme X.509 se distinguent des solutions de simple cryptographie (signature et chiffrement) comme OpenPGP (normalisé dans le RFC 4880) par le fait qu'ils contiennent des champs d'information certifiés par des autorités de certification reconnues. Ces champs sont visibles en cliquant sur le petit cadenas d'un navigateur web. Par exemple : un certificat contient le nom de l'entité juridique vérifiée dans le champ Organisation du certificat (société ou personne physique), on y trouve aussi des informations comme le pays et la ville. Le processus d'audit et de vérification de ces informations par les autorités de certification est normalisé dans la norme "webtrust" et à pour but principal d'introduire de la confiance dans les échanges numériques. Les normes sont en perpétuelle évolution, il faut se tenir informé de leurs avancées.

Utilisation des certificats

Sécurité des systèmes d'information

Les certificats électroniques peuvent être utilisés dans différentes applications informatiques dans le cadre de la sécurité des systèmes d'information pour garantir :

- la non-répudiation et l'intégrité des données avec la signature numérique ou signature électronique (avancée);

- la confidentialité des données grâce au chiffrement des données;

- l'authentification ou l'authentification forte d'un individu ou d'une identité non-physique (Web Serveur - SSL, Poste de travail - 802.1x, VPN IPSEC - SSH - SSL, Code Mobile, documents électroniques).

L'interopérabilité

Dans certains cas, le certificat peut être associé à l'élément « identifiant » des registres de métadonnées (10e élément dans le Dublin Core) pour l'interopérabilité [1].

Les certificats sont très largement utilisés sur les sites de e-commerce, webmails ou autres sites sensibles (banques, impôts, etc.) Plusieurs niveaux de chiffrement existent et plusieurs fonctionnalités associées rendent la compréhension des certificats complexe.

Certificats standards

Ce sont les certificats classiques, qui existent depuis plusieurs années. Le chiffrement varie entre 40 bits et 256 bits. Cela est dû en partie à la capacité des navigateurs et à la législation en vigueur. Généralement, les sociétés éditrices de certificats proposent 40 bits ou 128 bits garantis.

Certificats étendus

Ce sont les certificats qui sont pris en charge dans les navigateurs récents et qui permettent l'affichage d'un fond vert (indiquant ainsi un site de confiance garantie). L'abréviation EV signifie "Extended Validation".

Certificats multidomaines

Appelés certificats omnidomaines ou "wildcard", ils permettent de certifier un domaine complet : *societe.fr → www.societe.fr, www.public.societe.fr, societe.fr, etc

Certificats multisites

Ils sont utilisés par les hébergeurs qui doivent fournir plusieurs domaines sur une seule adresse IP. @IPserveur → www.societe.fr, www.compagnie.fr, www.entreprise.com, ...

Certificats et courriels

L'utilisation des certificats pour chiffrer, ou signer des courriels se fait en utilisant le standard S/MIME qui permet l'encapsulation des données cryptographiques dans le format MIME des courriels.

Lorsqu'un utilisateur est certifié, une icône permet généralement de le savoir :

Leur utilisation est controversée, car la signature est ajoutée comme élément supplémentaire au contenu du courriel. Par conséquent, l'utilisation de certificats sur des listes de diffusions peut résulter en l'invalidation de la signature, du fait des modifications effectuées par le moteur traitant la liste.

De plus, de nombreuses messageries en ligne (ou « webmails ») et clients de messagerie ne gèrent pas le format S/MIME, ce qui perturbe parfois les utilisateurs voyant une pièce jointe « smime.p7m » apparaître dans leurs messages.

Dans le cadre des messageries en ligne, une problématique supplémentaire est en cause, celle de la confiance dans l'opérateur. En effet, utiliser son certificat sur un webmail implique obligatoirement que le fournisseur de ce service partage les éléments secrets du certificat (clé privée et mot de passe), sans quoi il ne peut réaliser la signature, ou le chiffrement. Et cela implique qu'il doive aussi fournir un moteur de cryptographie.

Références

- Voir Dictionnaire de métadonnées pour le référentiel des publications CNRS.

Voir aussi

Articles connexes

- Signature numérique

- Chiffrement

- Infrastructure à clés publiques (aussi appelées PKI).

- Authentification forte

- Identité numérique

- Alice et Bob

Liens externes

- Les certificats (définition sur www.commentcamarche.net)

- Liste des autorités de certifications et des certificats électroniques reconnus par le Ministère de l'Économie en France

- Legalyspace (Autre Autorité de certification)

Catégorie :- Gestion de clé

Wikimedia Foundation. 2010.