- Distance-bounding protocol

-

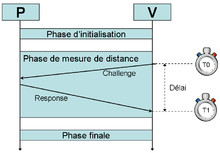

Les Distance-bounding protocols[note 1] sont des protocoles de sécurité qui permettent à un vérificateur V de s'assurer qu'un prouveur P se trouve à une distance bornée et définie de lui même. Ces protocoles sont issus des travaux réalisés par Stefan Brands et David Chaum en 1993[1], dont le but est d'améliorer les mécanismes d'authentification traditionnels et peut fournir une garantie supplémentaire, comme indicateur de distance pour le routage sécurisé des réseaux ad-hoc. Ce protocole permet entre autre de se prémunir des attaques du type man-in-the-middle (MITM)[note 2] et de ses dérivés, en calculant la distance entre V et P[2]. Cette distance est obtenue en multipliant la vitesse d'une onde électromagnétique par le temps que met V à envoyer un message à P [3].

Un des cas d'application est la solution de sécurisation apportée aux systèmes d'ouverture et de démarrage sans clés (PKES[note 3]) des automobiles modernes. La méthode consiste à s'assurer que la clé utilisant le protocole RFID se situe physiquement à une distance proche du véhicule ou du système de démarrage[4].

Sommaire

Fonctionnement / Théorie

L'authentification sur les réseaux conventionnels tels que l'Internet, est construit sur quelque chose que l'utilisateur sait (un mot de passe, etc.), quelque chose que l'utilisateur a (une carte d'accès, etc.) ou ce que l'utilisateur est (biométrie). Dans les réseaux sans fil, l'information de localisation peut être utilisée pour authentifier un périphérique ou un utilisateur[5].

Le principe de base d'un Distance-bounding protocol peut être énoncé de la manière suivante : un vérificateur V veut s'assurer qu'un prouveur P se trouve à une distance bornée et définie de lui même. Cette distance est obtenue en multipliant la vitesse d'une onde électromagnétique par le temps que met P à répondre à l'envoi par V d'une série de bits de challenge.

Rayonnement électromagnétique : dans le vide, le rayonnement électromagnétique, et en particulier la lumière, se déplace à la vitesse de 299 792 458 m/s[6]. Cette vitesse, appelée vitesse de la lumière et notée c, est une des constantes physiques fondamentales[7],[8].

Il en résulte qu'en une nanoseconde (10-9s), une onde ne parcourt pas plus de 30 cm :

Comparatif des principaux protocoles délimiteur de distance[9] Mafia M-FAR Terrorist T-FAR Err. resis. Privacy MA Comp Brands & Chaum Oui (1/2)n Non - Non - Non 2 Hancke and Kuhn Reid et Al. SP Čapkun et Al. NV Proposed (MA) Proposed (no MA) Le protocole de Brands et Chaum

- 1993

Le premier concept de distance-bounding protocol est publié par Brands et Chaum en 1993[10]. Leur protocole est partagé en deux phases. Premièrement, une série de défis et de réponses de un bit sont échangés rapidement (le vérificateur envoie A et le prouveur répond B) et le temps d'aller-retour est mesuré[11]. Deuxièmement, le prouveur P signe les bits échangés. La première partie permet de vérifier qu'une entité recevant A et connaissant B est proche. La seconde partie permet de vérifier que P a bien reçu les bits de A et retourné les bits de B. Cette approche fonctionne tant que P se comporte correctement[12]. En d'autres termes, ce protocole ne permet pas d'éviter les attaques de type (attaque par relais avec collusion)[13].

Ce protocole est destiné à s'assurer de la proximité de 2 périphériques sur un réseau filaire[14],[15] .

Le protocole Echo

- 2003

Proposé par Naveen Sastry, Umesh Shankar et David Wagner, ce protocole se veut sécurisé et léger, adpaté aux réseaux de capteurs sans fils. Il ne requière pas de cryptographie, de synchronisation de temps ou d'accord préalable entre le vérificateur V et le prouveur P[16]. La particularité de ce protocole est d'utiliser les ultrasons (US) et l'écho (qui est renvoyé en retour) pour déterminer la distance entre V et P[17], ce qui a pour conséquence dans les calculs de distance, de ne pas utiliser la vitesse de la lumière, mais d'utiliser la vitesse du son dans l'air[18].

Au niveau précision, avec la vitesse du son, chaque milliseconde correspond à ≈33cm, ce qui signifie pour le traitement de l'information, que l'on pourra utiliser des unités de calcul plus lente et plus économe en énergie. Cet aspect a donc un impact positif sur l'autonomie des capteurs[19].

Le protocole MAD de Čapkun et Al.

- 2003

Le projet SECTOR [note 4] présenté par Srdjan Čapkun, Levente Buttyán et Jean-Pierre Hubaux est une collection de protocoles pour la vérification sécurisée du temps entre des nœuds[20]. Parmi ces protocoles, apparait le protocole MAD [note 5] qui dérive légèrement du protocole initial de Brands et Chaum[21].

Čapkun et Al. ont modifiés ses propriétés pour permettre d'autoriser la mesure de distance mutuellement entre 2 nœuds (un vérificateur V joue aussi le rôle de prouveur P) et pour éviter d'utiliser des signatures électroniques. En effet, le protocole MAD est utilisé à chaque fois que l'on rencontre un nouveau nœud, ce qui entrainerait une surcharge de ces même nœuds[21]. De plus, l'authentification étant assuré avec un principe de clé symétrique, chaque paire (un ensemble de 2 nœuds) se partage cette clé avant de faire appel au protocole délimiteur de distance,. Cette clé sert aussi à générer les messages de code d'authentification (MAC[note 6]) pour prouver l'authenticité des échanges lié au protocole MAD[21].

Le protocole de Hancke and Kuhn

- 2005

Il s'agit du premier protocole délimiteur de distance pour les réseaux RFID

Le protocole de Tu and Piramuthu

- 2007

Pour réseaux RFID, [22]

Le protocole de Reid et Al.

- 2010

Il s'agit du premier protocole à clé symétrique contre Mafia frauds et terrorist Frauds[23].

Historique

Si les concepts du protocole délimiteur de distance ont été définis en 1993 pour répondre à un besoin de sécurité réel, ce n'est qu'à partir de 2005 que les applications et les implémentations de ce protocole apparaissent[réf. nécessaire]. Dès lors, son appropriation par l'industrie et la communauté de chercheurs engendre des évolutions de ce protocole avec de plus en plus d'applications dans le domaine civil ou militaire[24],[réf. nécessaire].

La chronologie, ci-dessous met en lumière les dates clés de cette évolution.

- 1988

- L'attaque appelée « Mafia frauds » est décrite pour la première fois par Yvo Desmedt lors du SecuriCom 88 SEDEP, Paris, France[25],[26]. Il s'agit d'une attaque qui a pour but d'intercepter les communications entre deux parties, sans que ni l'une ni l'autre ne puisse se douter que le canal de communication entre elles a été compromis.

- 1991

- Thomas Beth et Yvo Desmedt publie une méthode pour se protéger de l'attaque « Mafia frauds » en mesurant les temps de transmission et en utilisant la constance de la vitesse de la lumière, pour en déduire une distance relative entre un vérificateur V et un prouveur P[27].

- 1993

- Publication du premier concept d'un protocole délimiteur de distance par Stefan Brands et David Chaum. Cette publication apporte un début de réponse avec la proposition d'une parade à l'attaque « Mafia frauds »[28]. Ils se fixent comme orientation future, d'implémenter et d'expérimenter ce protocole afin de mettre en œuvre cette protection[29].

- 2004

- Laurent Bussard publie une thèse sur « Protocoles d’établissement de confiance pour objets communicants ». Un point important de cette thèse traite de la contre-mesure apportée aux attaques du type « Terrorist frauds » [note 7], ce qui devient par la suite une référence sur ce domaine[réf. nécessaire][30].

- 2005

- En septembre, Gerhard P. Hancke et Markus G. Kuhn publient la première implémentation du protocole adapté aux réseaux RFID pour se protéger des attaques par relais sur des équipements tel que les cartes à puce sans-contacts[31]. A la différence du protocole Brands-Chaum, cette évolution amène une meilleure efficacité, en terme de rapidité d'authentification, en condition réelle (bruit / perturbation électromagnétique, par exemple sur des transmissions Ultra wideband) [32].

- 2010

- Reid et al.'s publient une évolution du Distance-bounding Protocol adapté aux équipements RFID pour être résistant aux attaques « Mafia frauds » et « Terrorist frauds ». On[Qui ?] peut considérer cette étude comme une référence[réf. nécessaire] dans la conception des protocoles délimiteurs de distance pour les balises RFID low cost[33].

- Durant ces travaux, ils ont tenu compte du fait que ces équipements sont sensibles au bruit, par conséquent, ils ont étudié le comportement de leur protocole dans ce type d'environnement[34].

Applications

Radio-identification (RFID)

RFID : l’identification par radiofréquence permet d’identifier à distance des objets sans contact physique ni visuel, mais en lisant des transpondeurs, appelés également tags ou étiquettes, apposés à ceux-ci. Elle est devenue une technologie incontournable aussi bien pour de l’identification (tri sélectif de déchets, remplacement des codes-barres, tatouage du bétail, etc…) que pour apporter de la sécurité grâce à de l’authentification, c’est-à-dire une identification prouvée dans le tag (badge d’accès à un immeuble, clef de démarrage d’une voiture, abonnement aux transports publics, etc…)... en cours

Carte de paiement

Carte de paiement : août 2007, Saar Drimer et Steven J.Murdoc de l’université de Cambridge font la démonstration possible d’une attaque par relais sur une transaction de paiement par carte. Ils décrivent l’utilisation d’un distance bounding protocol comme nouvelle sécurisation, impliquant des modifications matérielles et logicielles modestes. (16th USENIX Security Symposium - Pp. 87–102 of the Proceedings - Keep your enemies close:Distance bounding against smartcard relay attacks - Saar Drimer and Steven J. Murdoch - août 2007)

UWB-IR

UWB-IR : en juin 2011, Jean-Marie GORCE de l’INSA, Cédric LAURADOUX de l’INRIA et Benoît MISCOPEIN d’Orange ont présenté, lors d’un séminaire CITI, une sécurisation d’un lien radio impulsionnel ultra large bande contre l’attaque par relais avec une implémentation du distance bounding protocol de Hancke et Kuhn, combinée avec un processus d’authentification.

TH-UWB

TH-UWB :

Identification, friend or foe (IFF)

Application militaire Identification friend or foe[24]

Algorithme de localisation

Les protocoles délimiteur de distance sont aussi employés dans certains systèmes de localisation basés sur des réseaux de capteurs sans fils afin de se protéger d'attaque interne ou externe[35]. On peut ainsi citer l'algorithme SPINE[note 8] utilisant le protocole de localisation VM[note 9],[36] ou bien encore l'algorithme ROPE[note 10],[37].

Voir aussi

Articles connexes

- Attaque de l'homme du milieu

- Attaque par relais

- Onde électromagnétique

- Rayonnement électromagnétique

- Propagation des ondes radio

- Radio-identification

- Communication en champ proche

- Réseau ad hoc

- Mobile Ad-hoc NETworks

- Géolocalisation

Liens externes

- (en) CODATA Value: speed of light in vacuum : Valeur de la constante représentant la vitesse de la lumière dans le vide

- (en) Université de Cambridge, recherche informatique : sécurité

- (en) ETHZ, École polytechnique fédérale de Zurich

- (en) Laurent Bussard, avec la liste de ses publications

Notes et références

Notes

- qui pourraient être traduit par Protocoles délimiteurs de distance.

- Traduction : Attaque de l'homme du milieu, aussi connu sous le nom de "Mafia Fraud Attack" ou "Wormhole".

- Acronyme : Passive Keyless Entry and Start.

- Acronyme : SECure Tracking Of node encounteRs.

- Acronyme : Mutual Authentication with Distance-bounding.

- Acronyme : Message Authentication Codes.

- Traduction : Attaque par relais avec collusion.

- Acronyme : Secure Positioning In sensor NEtworks.

- Acronyme : Verifiable Multilateration.

- Acronyme : RObust Position Estimation.

Références

- Brands 1993, p. 358

- Brands 1993, p. 344

- Brands 1993, p. 345

- Francillon 2010, p. 12

- Singelée 2005, p. 840

- The NIST Reference

- Blomdahl 2005, p. 683

- Einstein 1905, p. 901

- Kim 2003, p. 114

- Brands 1993, p. 358

- Brands 1993, p. 345

- Bussard 2004, p. 89

- Bussard 2004, p. 91

- Čapkun 2006, p. 231

- Lazos 2005, p. 231

- Sastry 2003, p. 1

- Sastry 2003, p. 5

- Sastry 2003, p. 4

- Sastry 2003, p. 6

- Čapkunet Al. 2003, p. 31

- Čapkunet Al. 2003, p. 23

- Tu 2007, p. 1

- Mitrokotsa 2010, p. 121

- Alkassar 2002, p. 1143-1144

- Desmedt 1988, p. ???

- Cremers 2011, p. 149

- Beth 1991, p. 174

- Brands 1993, p. 348

- Brands 1993, p. 358

- Bussard 2004, p. 91

- Hancke 2005, p. 67

- Hancke 2005, p. 72

- Mitrokotsa 2010, p. 121

- Mitrokotsa 2010, p. 123

- Capkun 2005, p. 1917

- Capkun 2006, p. 231

- Lazos 2005, p. 326

Bibliographie

Articles

- (en) Yvo Desmedt, « Major security problems with the "unforgeable" (Feige-)Fiat-Shamir proofs of identity and how to overcome them », dans SecuriCom 88 SEDEP, Paris, France, 15 mars 1988, p. 147-159

- (en) Thomas Beth et Yvo Desmedt, « Identification Tokens — or: Solving The Chess Grandmaster Problem », dans Advances in Cryptology-CRYPT0’ 90, Lecture Notes in Computer Science 537, Springer Berlin / Heidelberg, 1991, p. 169-176 (ISBN 978-3-540-54508-8) [texte intégral, lien DOI]

- (en) Stefan Brands et David Chaum, « Distance-Bounding Protocols (Extended Abstract) », dans EUROCRYPT’93, Lecture Notes in Computer Science 765, Springer-Verlag, 1993, p. 344--359 [texte intégral, lien DOI]

- (en) Gerhard P. Hancke et Markus G. Kuhn, « An RFID Distance Bounding Protocol », dans Security and Privacy for Emerging Areas in Communications Networks, 2005, 5 septembre 2005, p. 67-73 (ISBN 0-7695-2369-2) [texte intégral, lien DOI]

- (en) Aurélien Francillon, Boris Danev et Srdjan Čapkun, « Relay Attacks on Passive Keyless Entry and Start Systems in Modern Cars », dans Cryptology ePrint Archive, 2010, 4 juin 2010 [texte intégral]

- (en) Cas Cremers, Kasper Bonne Rasmussen et Srdjan Čapkun, « Distance Hijacking Attacks on Distance Bounding Protocols », dans Cryptology ePrint Archive: Report 2011/129, 14 mars 2011, p. 147-159 [texte intégral]

- (en) A. Mitrokotsa, C. Dimitrakakis, P. Peris-Lopez et J.C. Hernandez-Castro, « Reid et al.'s distance bounding protocol and mafia fraud attacks over noisy channels », dans Communications Letters, IEEE, IEEE Communications Society, 5 février 2010, p. 121-123 (ISSN 1089-7798) [texte intégral, lien DOI]

- (en) Dave Singelée et Bart Preneel, « Location verification using secure distance bounding protocols », dans Mobile Adhoc and Sensor Systems Conference, 2005, 7 novembre 2005, p. 840-847 (ISBN 0-7803-9465-8) [texte intégral, lien DOI]

- (en) Edward A. Blomdahl, « Breaking the Light Barrier: Adding Velocities Beyond the Speed of Light », dans Physics and Control, 2005. Proceedings. 2005 International Conference, 24 août 2005, p. 683-684 (ISBN 0-7803-9235-3) [texte intégral, lien DOI]

- (en) A. Alkassar et C. Stuble, « Towards secure IFF: preventing mafia fraud attacks », dans MILCOM 2002, vol. 2, 7 octobre 2002, p. 1139-1144 (ISBN 0-7803-7625-0) [texte intégral, lien DOI]

- (en) Yu-Ju Tu et Selwyn Piramuthu, « RFID Distance Bounding Protocols », dans Proceedings of the First International EURASIP Workshop on RFID Technology, 24 septembre 2007, p. 67-68 [texte intégral]

- (en) Srdjan Čapkun et Jean-Pierre Hubaux, « Secure positioning in wireless networks », dans Selected Areas in Communications, IEEE Journal on, vol. 24, février 2006, p. 221-232 (ISSN 0733-8716) [texte intégral, lien DOI]

- (en) Naveen Sastry, Umesh Shankar et David Wagner, « Secure Verification of Location Claims », dans WiSe '03 Proceedings of the 2nd ACM workshop on Wireless security, 2003, p. 10 (ISBN 1-58113-769-9) [texte intégral, lien DOI]

- (en) Loukas Lazos, Poovendran Radha et Srdjan Čapkun, « ROPE: robust position estimation in wireless sensor networks », dans Information Processing in Sensor Networks, 2005. IPSN 2005. Fourth International Symposium on, 15 avril 2005, p. 324-331 (ISBN 0-7803-9201-9) [texte intégral, lien DOI]

- (en) Srdjan Čapkun et Jean-Pierre Hubaux, « Secure positioning of wireless devices with application to sensor networks », dans INFOCOM 2005. 24th Annual Joint Conference of the IEEE Computer and Communications Societies. Proceedings IEEE, vol. 3, 13 mars 2005, p. 1917-1928 (ISBN 0-7803-8968-9)(ISSN 0743-166X) [texte intégral, lien DOI]

- (en) Srdjan Čapkun, Levente Buttyán et Jean-Pierre Hubaux, « SECTOR: secure tracking of node encounters in multi-hop wireless networks », dans SASN '03 Proceedings of the 1st ACM workshop on Security of ad hoc and sensor networks, 2003, p. 21-32 (ISBN 1-58113-783-4) [texte intégral, lien DOI]

- (en) Chong Hee Kim, Gildas Avoine, François Koeune, François-Xavier Standaert et Olivier Pereira, « The Swiss-Knife RFID Distance Bounding Protocol », dans Information Security and Cryptology --- ICISC 2008, 2008, p. 98-115 (ISBN 978-3-642-00729-3) [texte intégral, lien DOI]

Ouvrages

(de) Albert Einstein, Annalen der Physik : Zur Elektrodynamik bewegter Körper, vol. 322, Berne, 1905 [lire en ligne (page consultée le 20 Novembre 2011)], p. 891–921

Thèses

(en) Laurent Bussard, Trust establishment protocols for communicating devices, septembre 2004, 205 p. [lire en ligne (page consultée le 17 novembre 2011)]

Catégorie :- Protocole de Télécommunications

Wikimedia Foundation. 2010.