- Méthode d'analyse de risques informatiques optimisée par niveau

-

La méthode d'analyse de risques informatiques orientée par niveau (Marion) est une méthode d'audit, proposée depuis 1983 par le CLUSIF, visant à évaluer le niveau de sécurité informatique d'une entreprise. L'objectif est double :

- situer l'entreprise auditée par rapport à un niveau jugé correct, et par rapport au niveau atteint par les entreprises similaires

- identifier les menaces et vulnérabilités à contrer.

Sommaire

Principe

Six thèmes

L'analyse est articulée en 6 grands thèmes:

- la sécurité organisationnelle

- la sécurité physique

- la continuité de service

- l'organisation informatique

- la sécurité logique et l'exploitation

- la sécurité des applications

Vingt-sept indicateurs

Les indicateurs, répartis dans ces 6 thèmes, vont être évalués, et valorisés sur une échelle de 0 (très insatisfaisant) à 4 (très satisfaisant), le niveau 3 étant le niveau jugé correct. Chaque indicateur est affecté d'un poids en fonction de son importance.

Dix-sept types de menaces

- Accidents physiques

- Malveillance physique

- Panne du SI

- Carence de personnel

- Carence de prestataire

- Interruption de fonctionnement du réseau

- Erreur de saisie

- Erreur de transmission

- Erreur d'exploitation

- Erreur de conception / développement

- Vice caché d'un progiciel

- Détournement de fonds

- Détournement de biens

- Copie illicite de logiciels

- Indiscrétion / détournement d'information

- Sabotage immatériel

- Attaque logique du réseau

Phases

Préparation

- Les objectifs de sécurité de l'entreprise sont définis

- Le champ d'action de l'analyse est défini, ainsi que le découpage fonctionnel de ce champ d'action

Audit des vulnérabilités

Cette phase se base sur les questionnaires fournis par la méthode

- Les contraintes de l'entreprise sont identifiées.

- Les indicateurs sont valorisés de 0 à 4. Chaque indicateur est affecté d'un poids relatif.

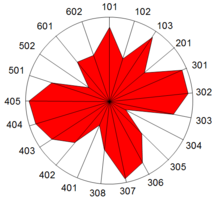

- L'ensemble des indicateurs est très souvent représenté sous forme graphique : rosace/radar, diagramme en barres, ... Des diagrammes de synthèse sont également possibles: rosace par source des risques (accident, malveillance, erreur), par impact des risque (disponibilité, intégrité, confidentialité des informations), ...

Analyse des risques

- L'exploitation des résultats de l'audit permet de répartir les risques en majeurs (RM) et simples (RS).

- Le SI est alors découpé en fonctions. Les groupes fonctionnels spécifiques hiérarchisés selon l'impact et la potentialité des risques les concernant sont identifiés. Pour chaque groupe fonctionnel de l'entreprise, chaque fonction est revue en détail afin d'évaluer les scénarios d'attaque possibles avec leur impact et leur potentialité. Voir ci-dessus la typologie des menaces proposée par la méthode.

Élaboration du plan d'action

- Les menaces et vulnérabilités qui pèsent sur l'entreprise étant identifiées et valorisées, l'entreprise décide du degré d'amélioration à apporter pour réduire ces risques et idéalement atteindre la note globale de 3.

- Elle définit les moyens à y affecter. On évalue le coût de la mise en conformité.

- Les tâches sont décrites et ordonnancées.

Évolution

La méthode MARION n'a plus évolué depuis 1998. Le CLUSIF, qui considère que la méthode MARION est devenue obsolète dans la prise en compte des urbanisations informatiques et des environnements d'applications et de réseaux, propose désormais une méthode harmonisée d'analyse des risques (Méhari).

Annexes

Voir aussi

- CLUSIF

- Méthode harmonisée d'analyse des risques

- Plan de continuité d'activité (informatique)

- Risques en sécurité informatique

- Sécurité de l'information

- Sécurité des systèmes d'information

Bibliographie

- Alphonse Carlier (2006). Stratégie appliquée à l'audit des SI. Editions Lavoisier (Paris) 432 p.

Liens externes

Catégories :- Standard en sécurité informatique

- Méthode d'analyse de risques

- Abréviation en informatique

Wikimedia Foundation. 2010.