- Expression des besoins et identification des objectifs de sécurité

-

EBIOS signifie "Expression des Besoins et Identification des Objectifs de Sécurité". La méthode EBIOS est la méthode de gestion des risques de sécurité des systèmes d'information (SSI), développée par l'Agence nationale de la sécurité des systèmes d'information (ANSSI).

Elle permet :

- d'établir le contexte (délimitation du périmètre et cadrage de l'étude) ;

- d'apprécier les risques (identification, estimation et comparaison) ;

- de planifier et suivre le traitement des risques (mesures et risques résiduels).

Elle constitue également un support pour la communication et la concertation relatives aux risques.

Elle fournit enfin tous les éléments nécessaires :

- à l'acceptation des risques (validation formelle par une autorité de la manière dont les risques ont été gérés et des risques résiduels),

- à la surveillance et revue des risques (contrôle et amélioration continue).

Sommaire

Positionnement par rapport aux normes

La méthode EBIOS respecte les exigences de l'ISO 27001 (norme d'exigences pour un système de management de la sécurité de l'information, SMSI). Elle peut exploiter les mesures de sécurité de l'ISO 27002 (catalogue de bonnes pratiques). Elle est compatible avec l'ISO 31000 (cadre général pour toutes les normes sectorielles de gestion des risques). Elle est la méthode pour mettre en œuvre le cadre défini dans l'ISO 27005 (cadre spécifique pour gérer les risques de sécurité de l'information). Elle permet d'exploiter l'ISO 15408 (critères communs).

Historique et usage

EBIOS est utilisée dans le secteur public (l'ensemble des ministères et des organismes sous tutelle), dans le secteur privé (cabinets de conseil, petites et grandes entreprises, opérateurs d'infrastructures vitales), en France et à l'étranger (Union européenne, Algérie, Belgique, Luxembourg, Québec, Tunisie...), par de nombreux organismes en tant qu'utilisateurs ou bénéficiaires d'études de risques SSI.

Une méthode créée à l'origine pour rédiger des FEROS

À l'origine, EBIOS a été élaborée pour rédiger des fiches d'expression rationnelle des objectifs de sécurité (FEROS). Une FEROS est en effet requise dans le dossier de sécurité de tout système traitant des informations classifiées. Et il n'existait pas de méthode pour la rédiger. Une démarche basée sur l'analyse des risques a donc été développée.

Son utilisation s'est étendue à bien d'autres fins : management, projets et produits

EBIOS a été améliorée et est aujourd'hui employée pour de nombreux autres usages.

Pour le management, elle permet d'élaborer des doctrines, des stratégies, des politiques, des tableaux de bord et des plans d'action SSI.

Exemples : doctrine du ministère de l’Intérieur, schéma directeur du ministère de l‘Équipement, politique SSI des services du Premier ministre, de la Direction des Journaux Officiels (DJO), des ministères de la Santé, de l’Intérieur, de l’Éducation et de la recherche, tableau de bord SSI des ministères de l’Équipement et de l’Intérieur, plan d’action pour le ministère de la Défense, de l’Intérieur, pour l’association française de lutte contre le dopage (AFLD), cartographie des réseaux sensibles des ministères, rapports annuels des ministères pour le Premier ministre, certification ISO 27001 de la Française des jeux...

Dans le cadre des projets, elle permet de réaliser des notes de cadrage, des cahiers des charges, des FEROS, des cibles de sécurité de systèmes et des procédures d'exploitation.

Exemples : dossiers de sécurité pour toutes les homologations au ministère de la Défense et pour les systèmes OTAN, placement sous surveillance électronique (PSE), contrôle sanction automatisé (CSA, radars automatiques), machines à voter, systèmes de communication interministériels sécurisés, passeports biométriques, téléservices de l’administration, lois et décrets sur Internet, vidéoconférence pour le ministère de la Justice, téléphone sécurisé pour les autorités, intégration de la SSI dans tous les nouveaux projets de la caisse nationale d'assurance maladie (CNAM)...

Pour les produits de sécurité, elle permet de formaliser des profils de protection, des cibles de sécurité de produits, des comparaisons de solutions et des études de vulnérabilités.

Exemples : étude d’une faille dans le protocole SSL, protection de la confidentialité des échanges par courrier électronique, racine des infrastructures de gestion de clés de l'État (IGC/A)...

Son utilisation s'est étendue à tous les types d'organismes

EBIOS est désormais utilisée par tout le secteur public (ministères, organismes sous tutelle, autres administrations…), par des sociétés privées (opérateurs d'infrastructures vitales, industriels…) et par les prestataires privés (sociétés de conseil ou d'audit en SSI).

Son utilisation s'est étendue à tous les secteurs d'activités

EBIOS est aussi utilisée dans bien d'autres secteurs que celui de la défense : sécurité intérieure, santé, finances, éducation, recherche, énergie, justice, équipement, culture, agriculture, automobile, social, information...

Modules de la démarche

EBIOS est un "tout terrain" pour gérer les risques. En effet, elle est utilisée pour apporter des réponses concrètes et produire des livrables pour le management, dans le cadre des projets et pour étudier des produits. La démarche est commune à toutes ces situations. Il convient donc d'employer EBIOS comme une véritable "boîte à outils", dont les actions et la manière de les utiliser dépendront du sujet étudié, des livrables attendus et de l'état du projet.

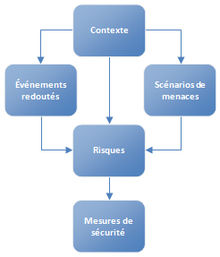

La méthode EBIOS formalise une démarche de gestion des risques découpée en cinq modules :

- L'étude du contexte : pourquoi et comment on va gérer les risques, et quel est le sujet de l’étude ?

- L'étude des événements redoutés : quels sont les événements craints par les métiers et quels seraient les plus graves ?

- L'étude des scénarios de menaces : quels sont tous les scénarios possibles et quels sont les plus vraisemblables ?

- L'étude des risques : quelle est la cartographie des risques et comment choisit-on de les traiter ?

- L'étude des mesures de sécurité : quelles mesures devrait-on appliquer et les risques résiduels sont-ils acceptables ?

Module 1 - Étude du contexte

Ce module a pour objectif de collecter les éléments nécessaires à la gestion des risques, afin qu'elle puisse être mise en œuvre dans de bonnes conditions, qu'elle soit adaptée à la réalité du contexte d'étude et que ses résultats soient pertinents et utilisables par les parties prenantes.

Il permet notamment de formaliser le cadre de gestion des risques dans lequel l'étude va être menée. Il permet également d'identifier, de délimiter et de décrire le périmètre de l'étude, ainsi que ses enjeux, son contexte d'utilisation, ses contraintes spécifiques…

À l'issue de ce module, le champ d'investigation de l'étude est donc clairement circonscrit et décrit, ainsi que l'ensemble des paramètres à prendre en compte dans les autres modules.

Le module comprend les activités suivantes :

- Activité 1.1 – Définir le cadre de la gestion des risques

- Activité 1.2 – Préparer les métriques

- Activité 1.3 – Identifier les biens

Module 2 - Étude des événements redoutés

Ce module a pour objectif d'identifier de manière systématique les scénarios génériques que l'on souhaite éviter concernant le périmètre de l'étude : les événements redoutés. Les réflexions sont menées à un niveau davantage fonctionnel que technique (sur des biens essentiels et non sur des biens supports).

Il permet tout d'abord de faire émerger tous les événements redoutés en identifiant et combinant chacune de leurs composantes : on estime ainsi la valeur de ce que l'on souhaite protéger (les besoins de sécurité des biens essentiels), on met en évidence les sources de menaces auxquelles on est confronté et les conséquences (impacts) des sinistres. Il est alors possible d'estimer le niveau de chaque événement redouté (sa gravité et sa vraisemblance).

Il permet également de recenser les éventuelles mesures de sécurité existantes et d'estimer leur effet en ré-estimant la gravité des événements redoutés, une fois les mesures de sécurité appliquées.

À l'issue de ce module, les événements redoutés sont identifiés, explicités et positionnés les uns par rapport aux autres, en termes de gravité et de vraisemblance.

Le module comprend une activité :

- Activité 2.1 – Apprécier les événements redoutés

Module 3 - Étude des scénarios de menaces

Ce module a pour objectif d'identifier de manière systématique les modes opératoires génériques qui peuvent porter atteinte à la sécurité des informations du périmètre de l'étude : les scénarios de menaces. Les réflexions sont menées à un niveau davantage technique que fonctionnel (sur des biens supports et non plus des biens essentiels).

Il permet tout d'abord de faire émerger tous les scénarios de menaces en identifiant et combinant chacune de leurs composantes : on met ainsi en évidence les différentes menaces qui pèsent sur le périmètre de l'étude, les failles exploitables pour qu'elles se réalisent (les vulnérabilités des biens supports), et les sources de menaces susceptibles de les utiliser. Il est ainsi possible d'estimer le niveau de chaque scénario de menace (sa vraisemblance).

Il permet également de recenser les éventuelles mesures de sécurité existantes et d'estimer leur effet en ré-estimant la vraisemblance des scénarios de menaces, une fois les mesures de sécurité appliquées.

À l'issue de ce module, les scénarios de menaces sont identifiés, explicités et positionnés les uns par rapport aux autres en termes de vraisemblance.

Le module comprend une activité :

- Activité 3.1 – Apprécier les scénarios de menaces

Module 4 - Étude des risques

Ce module a pour objectif de mettre en évidence de manière systématique les risques pesant sur le périmètre de l'étude, puis de choisir la manière de les traiter en tenant compte des spécificités du contexte. Les réflexions sont menées à un niveau davantage fonctionnel que technique.

En corrélant les événements redoutés avec les scénarios de menaces susceptibles de les engendrer, ce module permet d'identifier les seuls scénarios réellement pertinents vis-à-vis du périmètre de l'étude. Il permet en outre de les qualifier explicitement en vue de les hiérarchiser et de choisir les options de traitement adéquates.

À l'issue de ce module, les risques sont appréciés et évalués, et les choix de traitement effectués.

Le module comprend les activités suivantes :

- Activité 4.1 – Apprécier les risques

- Activité 4.2 – Identifier les objectifs de sécurité

Module 5 - Étude des mesures de sécurité

Ce module a pour objectif de déterminer les moyens de traiter les risques et de suivre leur mise en œuvre, en cohérence avec le contexte de l'étude. Les réflexions sont préférentiellement menées de manière conjointe entre les niveaux fonctionnels et techniques.

Il permet de trouver un consensus sur les mesures de sécurité destinées à traiter les risques, conformément aux objectifs précédemment identifiés, d'en démontrer la bonne couverture, et enfin, d'effectuer la planification, la mise en œuvre et la validation du traitement.

À l'issue de ce module, les mesures de sécurité sont déterminées et les points clés validés formellement. Le suivi de la mise en œuvre peut également être réalisé.

Le module comprend les activités suivantes :

- Activité 5.1 – Formaliser les mesures de sécurité à mettre en œuvre

- Activité 5.2 – Mettre en œuvre les mesures de sécurité

Outils

Les guides pratiques pour mettre en œuvre la méthode

La méthode EBIOS est publiée sous la forme d'un guide et de bases de connaissances riches et adaptables (types de biens, d'impacts, de sources de menaces, de menaces, de vulnérabilités et de mesures de sécurité).

Le logiciel libre et gratuit

Le logiciel de la méthode EBIOS permet aux personnes réalisant une étude de gagner du temps en ajustant la présentation des outils au contenu et en accompagnant le déroulement de la démarche. Une nouvelle version du logiciel est en cours de conception dans le cadre du Club EBIOS.

La formation

Le centre de formation de l'ANSSI (CFSSI) et plusieurs sociétés réalisent régulièrement des formations, généralement sur deux jours, pour apprendre à utiliser EBIOS. Plusieurs organismes et écoles enseignent également les grands principes de la méthode dans le cadre d'informations plus courtes. La formation en ligne sur la gestion des risques constitue aussi une bonne entrée en matière.

L'ANSSI propose une formation de formateurs afin de transférer les connaissances et d'éviter les éventuelles dérives dans la diffusion et l’emploi de la méthode.

Les études de cas illustratives

Des études de cas sont également fournies afin d'illustrer l'application de la méthode.

Le Club EBIOS

Le Club EBIOS est une association indépendante à but non lucratif (Loi 1901), composée d'une soixantaine de membres (experts individuels et organismes) pour un total d'environ 130 personnes. Il regroupe une communauté de membres du secteur public et du secteur privé, français et internationaux (Québec, Belgique, Luxembourg, Algérie et Maroc).

Il organise des réunions tous les deux mois pour favoriser les échanges d'expériences, l'homogénéisation des pratiques et la satisfaction des besoins des usagers. Il constitue également un espace pour définir des positions et exercer un rôle d'influence dans les débats nationaux et internationaux.

La communauté des utilisateurs d'EBIOS enrichit régulièrement le référentiel de gestion des risques français depuis 2003, en collaboration avec l'ANSSI (techniques de mise en œuvre, bases de connaissances, guides d'utilisations spécifiques de la méthode, documents relatifs à la communication, à la formation, à la certification, logiciels…).

Avantages et limites

Avantages

- Une méthode claire : elle définit clairement les acteurs, leurs rôles et les interactions.

- Une approche exhaustive : contrairement aux approches d'analyse des risques par catalogue de scénarios pédéfinis, la démarche structurée de la méthode EBIOS permet d'identifier et de combiner les éléments constitutifs des risques.

- Une démarche adaptative : la méthode EBIOS peut être adaptée au contexte de chacun et ajustée à ses outils et habitudes méthodologiques grâce à une certaine flexibilité.

- Une méthode optimisée : la durée d'une étude EBIOS est optimisée, car elle permet d'obtenir les éléments nécessaires et suffisants selon le résultat attendu.

Limites

- La méthode EBIOS ne fournit pas de solutions immédiates aux problèmes de sécurité, elle constitue un support à la réflexion.

- Elle comprend tous les outils nécessaires à toute réflexion SSI, il faut donc choisir ses outils en fonction de l'objectif de l'étude et des livrables attendus.

Voir aussi

- ISO 27001

- ISO 27005

- Sécurité du système d'information

Liens externes

Catégories :- Standard en sécurité informatique

- Méthode d'analyse de risques

Wikimedia Foundation. 2010.