C2 (cryptographie)

- C2 (cryptographie)

-

| C2 |

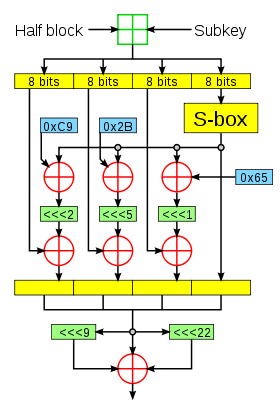

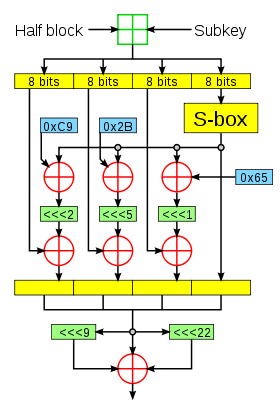

Schéma de Feistel du C2 |

| Résumé |

| Concepteur(s) |

4C Entity |

| Première publication |

|

| Dérivé de |

- |

| Chiffrement(s) basé(s) sur cet algorithme |

- |

| Caractéristiques |

| Taille(s) du bloc |

64 bits |

| Longueur(s) de la clé |

56 bits |

| Structure |

schéma de Feistel |

| Nombre de tours |

10 tours |

| Meilleure cryptanalyse |

| aucune attaque meilleure que la recherche exhaustive |

modifier  |

C2 aussi connu sous le nom de Cryptomeria est un algorithme de chiffrement par bloc propriétaire notamment utilisé pour la protection des DVD et conçu par 4C Entity. Il est le successeur du CSS. Le C2 a été déployé dans le cadre de la technologie Content Protection for Recordable Media (CPRM/CPPM) qui est appliquée à différents supports de stockage (DVD, DVD-Audio, cartes flash, etc.).

Description

Le C2 est basé sur un réseau de Feistel avec 10 tours. Comme DES, sa clé est de 56 bits avec un bloc de 64 bits. Les spécifications du chiffrement et du déchiffrement sont disponibles pour des évaluations, mais l'implémentation du C2 nécessite l'acquisition d'une licence auprès de 4C Entity afin d'obtenir le contenu des S-Boxes.

Attaques

En raison de sa clé relativement courte, l'algorithme peut être attaqué avec une recherche exhaustive implémentée sur du matériel performant.

Après l'annonce des diffuseurs de HDTV qui indiquait leur volonté de distribuer le contenu des programmes avec le drapeau copy-once à partir de 5 avril 2004, un projet fut lancé le 21 décembre 2003 afin d'effectuer une recherche exhaustive distribuée. Pour forcer le copy-once, les Personal Video Recorder employaient des supports compatibles avec le CPRM.

Le projet échoua et se termina le 8 mars 2004 après avoir parcouru l'ensemble de l'espace des clés sans toutefois trouver une clé valide pour une raison inconnue.

Références

Wikimedia Foundation.

2010.

Contenu soumis à la licence CC-BY-SA. Source : Article C2 (cryptographie) de Wikipédia en français (auteurs)

Regardez d'autres dictionnaires:

Cryptographie Quantique — La cryptographie quantique est une tentative de mise en œuvre des prédicats de la mécanique quantique afin d assurer la confidentialité, l intégrité et/ou la non interception de transmissions de données. C est aussi un sous domaine de l… … Wikipédia en Français

Cryptographie A Clef Publique — Cryptographie asymétrique La cryptographie asymétrique, ou cryptographie à clé publique, est une méthode de chiffrement qui s oppose à la cryptographie symétrique. Elle utilise une clé publique (qui est diffusée) qui permet de coder le message et … Wikipédia en Français

Cryptographie Asymétrique — La cryptographie asymétrique, ou cryptographie à clé publique, est une méthode de chiffrement qui s oppose à la cryptographie symétrique. Elle utilise une clé publique (qui est diffusée) qui permet de coder le message et une clé privée (gardée… … Wikipédia en Français

Cryptographie asymetrique — Cryptographie asymétrique La cryptographie asymétrique, ou cryptographie à clé publique, est une méthode de chiffrement qui s oppose à la cryptographie symétrique. Elle utilise une clé publique (qui est diffusée) qui permet de coder le message et … Wikipédia en Français

Cryptographie à clef publique — Cryptographie asymétrique La cryptographie asymétrique, ou cryptographie à clé publique, est une méthode de chiffrement qui s oppose à la cryptographie symétrique. Elle utilise une clé publique (qui est diffusée) qui permet de coder le message et … Wikipédia en Français

Cryptographie à clé publique — Cryptographie asymétrique La cryptographie asymétrique, ou cryptographie à clé publique, est une méthode de chiffrement qui s oppose à la cryptographie symétrique. Elle utilise une clé publique (qui est diffusée) qui permet de coder le message et … Wikipédia en Français

cryptographie — [ kriptɔgrafi ] n. f. • 1624; lat. mod. cryptographia;cf. crypto et graphie ♦ Procédé (signes conventionnels, modification de l ordre, de la disposition des signes, remplacement des signes...) permettant de rendre un message inintelligible, de… … Encyclopédie Universelle

Cryptographie Hybride — Sommaire 1 Principe 1.1 Chiffrement 1.2 Authentification 2 Voir aussi // … Wikipédia en Français

Cryptographie Sur Les Courbes Elliptiques — En cryptographie, les courbes elliptiques, des objets mathématiques, peuvent être utilisées pour des opérations asymétriques comme des échanges de clés sur un canal non sécurisé ou un chiffrement asymétrique, on parle alors de cryptographie sur… … Wikipédia en Français

Cryptographie par courbe elliptique — Cryptographie sur les courbes elliptiques En cryptographie, les courbes elliptiques, des objets mathématiques, peuvent être utilisées pour des opérations asymétriques comme des échanges de clés sur un canal non sécurisé ou un chiffrement… … Wikipédia en Français

Cryptographie Sur Les Courbes Hyperelliptiques — La cryptographie sur les courbes hyperelliptiques est semblable à la cryptographie sur les courbes elliptiques. Une courbe hyperelliptique est un objet de géométrie algébrique comportant une loi de groupe appropriée afin d obtenir un groupe… … Wikipédia en Français